הקדמה: מה אנחנו מיישמים ולמה זה חשוב עכשיו

Copilot מוגדר כשכבת עזר חכמה המתווכת בין המשתמשים לבין המידע והתהליכים הארגוניים. המערכת מקבלת בקשות בשפה טבעית, מיישמת מדיניות והרשאות בהתאם לתפקיד המשתמש, מתחברת למקורות מידע מאושרים, ומחזירה תשובות או מבצעת פעולות באופן מאובטח ובהתאם להקשר. האתגר ביישום אינו רק טכנולוגי, נדרשת גם היערכות תפעולית, אבטחית ותרבותית. מסמך זה מציג תשתית כוללת להטמעה מוצלחת: מדיניות, ארכיטקטורה, מנגנוני בקרה, תאימות רגולטורית ותוכנית פריסה מדורגת. המטרה היא להבטיח יישום מבוקר שמייצר ערך מהיר, בלי לפגוע בפרטיות, בציות לרגולציה או במסגרת התקציב.

כדי ש-Copilot יפעל בצורה מאובטחת, אמינה ומותאמת לארגון, נדרש תכנון מדויק מצד אנשי ה-IT. התפקיד כולל הגדרת מדיניות גישה, חיבור למקורות מידע מאושרים, הקמה של תשתית תומכת, הטמעת מנגנוני אבטחת מידע ובקרה, ותמיכה בתהליך ההטמעה מול המשתמשים. אנשי ה-IT הם אלו שמחברים בין היכולות של המערכת לבין הצרכים העסקיים והדרישות הרגולטוריות.

הנחות יסוד

- יש בארגון שלכם זהות אחודה

כל המשתמשים בארגון מזוהים דרך מערכת אחת מרכזית, שמנהלת הרשאות וגישה לכלים ויישומים, כך ניתן לאכוף מדיניות אחידה ולשלוט על גישה למידע רגיש. - קיימת תשתית ניטור ו־SIEM בסיסית.

מערכות ניטור ואיסוף לוגים כמו SIEM זמינות בארגון, כדי לאפשר מעקב, תיעוד וזיהוי של אירועים חשודים או תקלות בצורה מסודרת ומבוססת. - קיימת מפת סיווג מידע ארגונית או נכונות להגדירה.

הארגון כבר מגדיר (או מוכן להגדיר) אילו סוגי מידע קיימים, לדוגמה: ציבורי, פנימי, סודי, כך שניתן לבקר את זרימת המידע ולמנוע דליפות או שימוש לא תקין.

מדדי הצלחה כלליים

- זמן מענה תקין: הבקשות ל־Copilot נענות במהירות שמאפשרת עבודה שוטפת, בלי עיכובים מיותרים.

- שיעור הצלחת בקשות: אחוז הבקשות שמקבלות תשובה מדויקת או פעולה תקינה מתוך כלל הבקשות – מדד קריטי לאיכות התפקוד של הסוכן.

- צמצום פניות חוזרות: ככל שפחות משתמשים חוזרים עם אותה שאלה או בקשה – כך אפשר להבין שה־Copilot עונה בצורה מדויקת ומועילה.

- אפס חריגות דליפה: לא נרשמות תקלות אבטחה בהן מידע רגיש דלף או נחשף למשתמש לא מורשה – עמידה מלאה במדיניות אבטחת מידע.

- עמידה בתקציב טוקנים: השימוש במודלים (ובעלות הכרוכה בכך) נשאר בתוך המסגרת התקציבית שהוגדרה מראש, בלי חריגות או בזבוז משאבים.

שלבים ליישום Copilot בצורה כרונולוגית

שלב 1: קווי יסוד – מסגרות מדיניות לפני טכנולוגיה

מטרות

להגדיר גבולות משחק ברור: מה מותר להזין ולשלוף, באילו פריסות משתמשים, ומה מדיניות השימור וההרשאות.

צעדים

- סיווג מידע: Public, Internal, Confidential, Restricted. קובעים מפורשות מה לא נכנס ל־Copilot (סודות, מפתחות, PII לא הכרחי, קוד בעל רגישות).

- מודל פריסה: SaaS מהיר וסקיילבל או Self-Hosted לריבונות ושליטה. מסמכים את עקרון הבחירה.

- שימור: אין שימוש בתכנים לאימון אלא אם אושר. מגדירים Retention מינימלי ללוגים ומבצעים הצפנה במנוחה ובתנועה.

- Least Privilege: הרשאות מדויקות לכל שכבה. אין “משתמש־על”.

תוצרי ביניים

- דף מדיניות שימוש: מסמך ברור שמסביר למשתמשים מה מותר ואסור בשימוש ב־Copilot, כולל כללי התנהגות, גבולות מידע, ואחריות.

- מטריצת סיווג: טבלה שמסווגת את סוגי המידע בארגון לפי רמות רגישות (למשל: Public, Internal, Confidential, Restricted) ומשפיעה על ההרשאות והגישה.

- מסמך החלטת פריסה: תיעוד של בחירת מודל ההפעלה, האם בוחרים בפריסה בענן (SaaS) או בפתרון מקומי (Self-Hosted), כולל הנימוקים להחלטה.

- תרשים הרשאות: מפה ויזואלית שמציגה מי יכול לגשת למה, לפי תפקידים, קבוצות וזהויות, ומוודאת חלוקה מדויקת של הרשאות גישה.

טעויות נפוצות

- התנעת פיילוט בלי מדיניות כתובה: הרצת פרויקט Copilot ניסיוני בלי הגדרת כללים ברורים מראש, עלול לגרום לבלבול, חוסר שליטה, וסיכון לארגון.

- מתן גישה ישירה למסדי נתונים: חיבור הסוכן ישירות לבסיסי נתונים רגישים מבלי להשתמש בשכבת תיווך, בקרה או הרשאות, עלול להוביל לדליפות מידע ושיבושים.

מדדי הצלחה

- אפס חריגות מדיניות בשבועות הראשונים: לא נרשמו מקרים שבהם Copilot עבר על הכללים שנקבעו (למשל: חשף מידע לא מורשה או ביצע פעולה אסורה).

- זמני אישור בקשות גישה קצרים: תהליכי מתן הרשאות וגישה לכלי או מקורות מידע מתבצעים במהירות, ללא עיכובים בירוקרטיים שפוגעים ביעילות.

שלב 2: ארכיטקטורה מומלצת – תרשים זרימה תפעולי

רכיבים

- ממשקי משתמש: Teams, Slack, פורטל ארגוני, ווב־צ’אט – הערוצים שבהם המשתמשים מתקשרים עם ה־Copilot, חשוב לשלב אותו בסביבות העבודה היומיומיות של העובדים כדי לא להפריע לזרימת העבודה.

- Gateway ארגוני ל־Copilot: תיווך API, Rate Limit, תקציבי טוקנים, חתימות, תיוג בקשות – שכבת ביניים בין המשתמש לבין המנוע, אחראית לניהול בקשות, שמירה על עומסים, הגדרת תקציבים לשאילתות, תיעוד ואכיפה של כללים.

- שכבת מדיניות: בדיקות DLP, אימות זהות ותפקיד, Guardrails לשפה ותוכן – מנגנון שמוודא שה־Copilot לא חושף או מקבל מידע רגיש, פועל לפי הרשאות, ושומר על כללי שפה נאותים בהתאם למדיניות הארגונית.

- מנוע RAG ואינטגרציות: חיבור למקורות ידע דרך Data Services מאושרים – ה־Copilot לא רק מבוסס על מודל שפה כללי, אלא גם מחובר לידע פנימי מאושר בארגון, כך שיוכל לתת תשובות מדויקות ורלוונטיות מתוך מסמכים, דוחות או מערכות.

- ספק מודלים: ענן או לוקאלי – בחירה בין הפעלת המודל דרך שירות חיצוני (כמו OpenAI, Anthropic) או מקומית (on-premise), לפי שיקולי אבטחה, פרטיות וביצועים.

- Telemetry: טרייסים, מדדים, לוגים ל־SIEM, אנונימיזציה – מערכת ניטור שמספקת שקיפות מלאה, מעקב אחר פעילות, ביצועים, תקלות והתראות אבטחה, תוך שמירה על פרטיות המשתמשים.

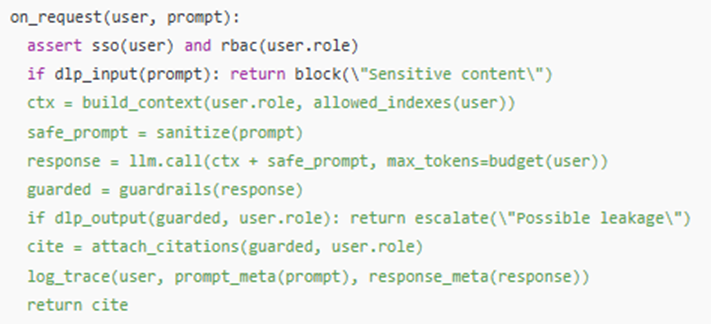

זרימת בקשה טיפוסית

בקשה משתמש → אימות זהות ו־RBAC → בדיקות DLP לקלט → העשרת הקשר ו־RAG לפי הרשאות → קריאת מודל עם תקציב טוקנים → בדיקות DLP לפלט והוספת סימוכין → לוגים וטרייסים

הרחבה ושרידות

- ריבוי מופעי Gateway: שימוש ביותר מ־Gateway אחד כדי לאפשר פיצול עומסים, שיפור ביצועים ומניעת נקודת כשל בודדת (Single Point of Failure).

- תור תיזמון לבקשות כבדות: הפניית בקשות מורכבות לתור נפרד שמאפשר עיבוד מבוקר ומניעת עומס מיידי על המערכת, תוך שימור חוויית משתמש תקינה לבקשות רגילות.

- DR מוגדר: קיום תוכנית התאוששות מאסון (Disaster Recovery) ברורה, כולל גיבויים, תרחישי כשל מוגדרים ויכולת לשחזר פעילות במהירות.

- אזורי אירוח ידועים: הגדרה מדויקת של מיקומי ההרצה של המערכת (on-prem, ענן ציבורי, אזור גאוגרפי) לצרכים של תאימות, אבטחה, ביצועים וריבונות נתונים.

שלב 3: זהויות והרשאות – מי רואה מה ומדוע

צעדים

- SSO אחוד OIDC/SAML עם MFA ו־Conditional Access: יישום מנגנון כניסה אחוד (Single Sign-On) עם פרוטוקולים כמו OIDC או SAML, בשילוב אימות רב־שלבי (Multi-Factor Authentication) וגישה מותנית, להגברת אבטחה ושליטה.

- RBAC לפי תפקיד עסקי. מיפוי קבוצות זהות לתפקידי Copilot: ניהול הרשאות לפי Role-Based Access Control, כל משתמש מקבל גישה על פי תפקידו בארגון. יש לבצע מיפוי ברור בין קבוצות משתמשים לבין הרמות והתפקידים בסוכן Copilot.

- Service Accounts נפרדים לכל אינטגרציה עם רוטציית סודות: לכל מערכת אינטגרציה יש חשבון שירות ייעודי, עם סיסמאות או טוקנים שמתעדכנים תקופתית (Secret Rotation) כדי לצמצם סיכוני גניבה או שימוש לרעה.

- הפרדת חיבורים: גישה רק ל־Data Products מאושרים, לא ל־DB פרוד – מניעת חיבורים ישירים למסדי נתונים פעילים (production DBs). הגישה תתאפשר רק לממשקי נתונים שעברו בקרת אבטחה (Data Products), להפחתת חשיפת מידע רגיש.

- תיוג רגישות במסמכים והטמעת בדיקה ב־RAG לפי תגיות: כל מסמך או פיסת מידע מסווגים לפי רמת הרגישות שלהם (למשל: פנימי, סודי). מנוע ה־RAG יכבד את התיוגים הללו ויבצע בקרת גישה בהתאם.

תוצרי ביניים

- מסמך מיפוי תפקידים לזכויות: טבלה שמגדירה אילו תפקידים בארגון מקבלים אילו הרשאות בסביבת Copilot.

- מדיניות יצירה ותחזוקת חשבונות שירות: מסמך שמסביר איך יוצרים, מאמתים ומתחזקים חשבונות שירות לצרכים שונים, כולל ניהול הסודות וההרשאות שלהם.

בדיקות

- Access Reviews רבעוניים: בדיקה תקופתית (כל רבעון) שמוודאת שלכל משתמש עדיין יש רק את ההרשאות שהוא באמת צריך.

- בדיקות ניסיון גישה חורגת: מערכת ניטור שמאתרת ניסיונות חריגים לגשת למידע, למשל, משתמש שמנסה לגשת לקבצים שאינם בתחום תפקידו.

שלב 4: הגנת נתונים ו־DLP – לפני קלט ואחרי פלט

מה בודקים בקלט

- סודות: יש לוודא שהמשתמש לא מזין סיסמאות, מפתחות API או מידע רגיש דומה לשיחה עם Copilot.

- PII/PHI: נתונים אישיים (Personally Identifiable Information) ונתוני בריאות (Protected Health Information) – כמו מספרי תעודת זהות, כתובות או תיקים רפואיים – דורשים סינון מוקדם או אישור מיוחד.

- תבניות מפתחות: זיהוי אוטומטי של תבניות שמרמזות על קיומם של טוקנים, מפתחות או סיסמאות (כמו AWS_SECRET=).

- קבצים לא מורשים: בדיקה שהמשתמש לא מעלה קבצים שעלולים להכיל מידע מסוכן, כמו קוד מקור רגיש או מסמכים סודיים.

מה בודקים בפלט

- דליפה של תוכן מסווג: האם המידע שהסוכן מחזיר מכיל תוכן שמסווג כרמות רגישות כמו "Confidential" או "Restricted".

- אזכורים למסמך ללא הרשאה: הסוכן לא אמור להפנות למקורות שהמשתמש לא מורשה לצפות בהם, גם אם הם קיימים במאגר.

- פרטים אישיים שלא בוצעה בגינם הצדקה: המידע המוחזר לא אמור לכלול PII/PHI אם לא הייתה סיבה עסקית מוצדקת לכך.

טכניקות

- דליפה של תוכן מסווג: האם המידע שהסוכן מחזיר מכיל תוכן שמסווג כרמות רגישות כמו "Confidential" או "Restricted".

- אזכורים למסמך ללא הרשאה: הסוכן לא אמור להפנות למקורות שהמשתמש לא מורשה לצפות בהם, גם אם הם קיימים במאגר.

- פרטים אישיים שלא בוצעה בגינם הצדקה: המידע המוחזר לא אמור לכלול PII/PHI אם לא הייתה סיבה עסקית מוצדקת לכך.

מדיניות הצפנה

- TLS עדכני בתעבורה: שימוש בפרוטוקולי הצפנה מתקדמים לשמירה על סודיות המידע שמועבר ברשת.

- AES-256 במנוחה: הצפנת קבצים ומידע המאוחסן בדיסק באמצעות התקן AES ברמת אבטחה של 256 ביט.

- מפתחות ב־KMS/HSM: ניהול מפתחות הצפנה דרך שירותים ייעודיים כמו AWS KMS או חומרה פיזית מאובטחת (HSM).

- BYOK אם נדרש: Bring Your Own Key, לארגון יש שליטה על מפתחות ההצפנה של עצמו.

ריבונות ו־BCP

- אזור אירוח מוגדר: הגדרה מראש של מדינה/אזור בו מאוחסנים הנתונים כדי לעמוד בדרישות רגולציה.

- תרחישי כשל: תיעוד תרחישים בהם השירות נופל, כולל השפעות ותגובה.

- התאוששות מתועדת: נהלים ברורים לחזרה לפעולה לאחר תקלה, כולל זמני התאוששות מוגדרים.

- גיבוי ושחזור שנבדקו בפועל: בדיקה תקופתית לוודא שהמערכת יודעת לגבות ולשחזר מידע בהצלחה, כולל מבחני שחזור אמיתיים.

שלב 5: אבטחת LLM – יישום עקרונות OWASP LLM Top-10

מוקדים

- Prompt Injection: הפרדה בין ההוראות הקבועות של המערכת (System Prompt) לבין קלט המשתמש, תוך סינון (Sanitization) של הקלט כדי למנוע "הזרקת" פקודות זדוניות – כמו ניסיון לגרום לסוכן לעקוף מדיניות או לחשוף מידע.

- Data Leakage: הגנה מפני זליגת מידע – צמצום כמות הידע הנשלפת, הצגת ציטוטים רק ממשאבים שמורשים לשואל, ושמירה על סימוכין (ולא הצגת טקסטים שלמים) כשניתן.

- Supply Chain: אבטחת שרשרת האספקה, כולל חתימות של אימג'ים (Docker וכדומה), ניהול רשימות רכיבים (SBoM – Software Bill of Materials), והקפדה על עדכונים שוטפים למודלים ולתלויות.

- Guardrails: הגדרה ואכיפה של כללי שפה, חסימה של ביטויים, תבניות או נושאים אסורים, כדי להבטיח שהתוכן נשאר מקצועי, בטוח, ולא חורג ממדיניות הארגון.

- Human-in-the-Loop: למשימות רגישות, כמו שליפה של מידע מסווג או ביצוע פעולה בלתי הפיכה, יש לדרוש אישור של אדם לפני המשך התהליך.

- Function Calling בטוח: כאשר הסוכן קורא לפונקציות, יש לאפשר גישה רק לרשימה מאושרת (Allowlist), ולוודא שהקלטים עוברים בדיקות תקינות (Validation) לפני ביצוע.

- Rate Limiting ו־Replay Protection: הגבלת קצב הבקשות למניעת תקיפות עומס (DoS) או שימוש לרעה, יחד עם הגנה מפני ניסיון לשחזר בקשות קודמות (Replay Attack).

בדיקות

- Red Team ייעודי ל־Prompt Injection ולדליפות: הרצת תרחישים מדומים ע"י צוות אדום (Red Team) כדי לבדוק אם ניתן לעקוף את מנגנוני האבטחה או לחשוף מידע רגיש.

- תרחישים מתועדים: שמירה על תיעוד מסודר של תרחישים שנבדקו, כולל תגובה, לקחים ומידת עמידות המערכת.

שלב 6: RAG מאובטח – ידע זמין בלי לפגוע בהרשאות

תהליך קליטה

הוספת מטא־דאטה לכל מסמך, כולל סיווג מידע, בעלות על התוכן, ותוקף מסמך, לצורך שליטה טובה יותר. מתבצעת גם המרה לפורמטים אחידים, חלוקה לתתי־חלקים (Chunking) באופן מבוקר כדי להבטיח מענה מדויק ומוגן.

אינדוקס

בניית אינדקסים ממוקדים לפי תחום עסקי (ולא אינדקס ענק אחד), עם הקפדה על הגדרת הרשאות גישה מסביב לכל אינדקס, כדי למנוע שליפת תוכן בלתי מורשה.

שאילתה והחזרה

כל חיפוש מתבצע בהתאם להרשאות של המשתמש. התשובה כוללת רשימת מקורות מגובים, ואין הצגת ציטוט או מידע ללא מקור מורשה.

קאשינג

שמירה זמנית (Cache) מתבצעת בזהירות:

- הגדרת זמן חיים קצר (TTL)

- מניעת קאש לנתונים רגישים

- אפשרות לקאש פר־משתמש או לפי תפקיד, רק אם יש בכך צורך תפעולי

בקרה

מדידה רציפה של אחוז התשובות, לצד ניטור מסמכים פופולריים, ושיפור איכותם בהתאם לשימוש בפועל.

שלב 7: רשת ותשתיות – הפרדה, צמצום שטח תקיפה ובקרה

צורת רשת

- שימוש ב־VPC/VNet ייעודי שמבודד את שכבת ה־AI מהרשתות האחרות.

- חיבור לספקים חיצוניים מתבצע דרך Private Link או Peering בלבד.

- ביטול יציאות אינטרנטיות שאינן הכרחיות כדי לצמצם חשיפה.

גבולות הגנה

- WAF (Web Application Firewall) חוסם גישות לא מורשות ומנטר תעבורה.

- API Gateway עם mTLS מבטיח הצפנה ואימות דו־צדדי לכל קריאה פנימית.

- Zero Trust מוחל בכל שלב בתקשורת, אף רכיב לא מהימן מראש.

Kubernetes (אם בשימוש)

- NetworkPolicy להגבלת תעבורת רשת בין פודים.

- PodSecurity לאכיפת כללי אבטחה על הפודים.

- Secret Store CSI לניהול סודות בצורה מאובטחת.

- Image Policy לאימות ובקרה של קונטיינרים שמורצים.

- Resource Quotas להגבלת משאבים לפי Namespace.

- Node Isolation להפרדת עומסים ואבטחת הסביבה.

אחסון

- הצפנת מידע גם במנוחה וגם בתעבורה.

- הרשאות מוקפדות על גישה לקבצים ואובייקטים.

- מדיניות ברורה למחיקת נתונים, כולל זמני שימור ומחיקה יזומה בעת הצורך.

שלב 8: תצפיות, ניטור ועלויות – מה מודדים ואיך שולטים

מדדים

- Latency P50/P95 – מדידת זמני תגובה ממוצעים (P50) וקיצוניים (P95) לחוויית משתמש יציבה.

- Success Rate – אחוז הבקשות שהושלמו בהצלחה מתוך כלל הבקשות.

- Token/Minute – מדד לכמות הטוקנים הנצרכת לדקה, לצורך תכנון תקציבי.

- עלות לשאילתה – חישוב ישיר של עלות כל בקשה, קריטי לניהול תקציב.

- אחוז תשובות עם סימוכין – מדד לאיכות ולאמינות הפלט מבוסס RAG.

- אחוז “לא יודע” בריא – מעיד על זהירות במקום המצאת מידע שגוי.

לוגים וטרייסים

- Trace-ID לכל מסע – זיהוי ייחודי לכל בקשה לניטור מקצה־לקצה.

- שמירת מטא־דאטה בלבד – נשמרים נתוני תיעוד חשובים ללא תוכן רגיש.

- קישור ל־SIEM ו־SOAR – אינטגרציה עם מערכות ניהול אבטחה ותגובה אוטומטית.

שליטה בעלויות

- תקציבי טוקנים לפי יחידה – הקצאה מוקדמת לכל צוות/יישום למניעת חריגות.

- התראות צריכה – חיווי מיידי על חריגה מהצריכה המותרת.

- תורים לבקשות כבדות – ויסות עומסים לפי סדר עדיפות.

- קאש אסטרטגי – הפחתת עלויות ע"י שמירה זמנית של תשובות חוזרות.

Capacity Planning

- ניטור מגמות שימוש – הבנת דפוסים לצורך התאמת תשתיות.

- תכנון סקייל מראש – הגדלת יכולות בהתאם לצפי עומסים עתידיים.

- בדיקות עומס רבעוניות – לוודא שהמערכת עומדת בעומסים ולא מתדרדרת.

שלב 9: תאימות ורגולציה – להיות מוכנים לביקורת

מיפוי בקרים

- ISO 27001 – עמידה בסטנדרט ניהול אבטחת מידע בינלאומי.

- SOC 2 – בקרה על עקרונות אבטחה, זמינות, פרטיות ותקינות עיבוד.

- NIST – מענה לדרישות אבטחה אמריקאיות לפי מסגרת NIST.

- GDPR – עמידה בדרישות הגנת הפרטיות של האיחוד האירופי.

- דינים מקומיים – התאמה לרגולציות ספציפיות של המדינה/תחום פעילות.

DPIA – הערכת השפעה על פרטיות

- תיעוד סוגי נתונים – אילו נתונים נאספים ומעובדים.

- מטרה – הסבר מדויק לשם מה נעשה השימוש בנתונים.

- בסיס חוקי – החוק או ההרשאה המתירים את השימוש.

- משך שימור – כמה זמן נשמרים הנתונים במערכת.

- סיכונים ומיתונים – מהם הסיכונים לפרטיות ומהם צעדי המניעה.

הסכמים עם ספקים

- DPA (Data Processing Agreement) – חוזה מול ספקים שמעבדים מידע בשמכם.

- מיקומי נתונים – ציון מיקום גיאוגרפי של הנתונים המאוחסנים.

- איסור שימוש בתכנים לאימון – ודאות שלא ייעשה שימוש בנתונים לאימון מודלים.

- זמני תגובה לתקריות – התחייבות לזמן תגובה מהיר במקרה של אירוע אבטחתי.

ביקורות

- דוחות לוגים – תיעוד פעילויות גישה, שימוש, חריגות וכו'.

- תצפיות – ניטור ומעקב אחר ביצועים ואירועים אבטחתיים.

- בדיקות DR (Disaster Recovery) – בדיקות התאוששות תקופתיות ממקרי כשל.

- Access Reviews – סקירות תקופתיות של הרשאות משתמשים וחשבונות.

שלב 10: תוכנית החלה 30/60/90 – שליטה בהתקדמות

ימים 0–30: שלב הפיילוט

- Use Case יחיד – התחלת הפיילוט עם מקרה שימוש ממוקד, כדי לוודא מיקוד, שליטה והשפעה מדידה.

- SSO ו־RBAC פעילים – שילוב זהות ארגונית אחודה והרשאות לפי תפקיד מהיום הראשון.

- Gateway ו־DLP בקלט/פלט – תיווך מאובטח לכל שיחה עם הסוכן ובדיקת תוכן נכנס ויוצא לזיהוי סיכוני מידע.

- דשבורד בסיסי – לוח בקרה להצגת שימושים, שגיאות, ותובנות ראשוניות.

- חבילת פרומפטים מאושרים – אוסף שאילתות/הנחיות שנבדקו מראש ומאושרות לשימוש מבוקר.

- קריטריוני יציאה מוגדרים – תנאים ברורים לסיום הפיילוט: ביצועים, שימוש, שביעות רצון ואי-חריגות.

ימים 31–60: שלב ההרחבה

- הוספת RAG מאובטח – שילוב חיבור למקורות ידע פנימיים עם בקרות גישה ובדיקות רגישות.

- הרחבת RBAC ותפקידים – התאמת הסוכן לפרופילים נוספים בארגון עם רמות הרשאה שונות.

- דשבורד עלויות וביצועים – ניתוח עומק של צריכת טוקנים, זמני תגובה, הצלחות ותשובות לא מדויקות.

- Red Team ראשון – בדיקת חדירה ייעודית לצ'אט, כולל ניסיונות Prompt Injection ודליפות מידע.

- עדכון מדיניות לפי ממצאים – שיפור שוטף של מדיניות בהתאם לממצאים מהפיילוט ומהבדיקות.

- הכשרות משתמשי מפתח – הכשרת צוותים עיקריים (תמיכה, דאטה, אבטחה, הנהלה) לעבודה אפקטיבית עם הסוכן.

ימים 61–90: שלב הסקייל וההתבססות

- אינטגרציות ל־CRM/ITSM/BI – חיבורי עומק למערכות קיימות כמו Salesforce, Jira, ServiceNow או Tableau.

- אכיפת DLP מתקדמת – הטמעת כללי הגנה רגישים, כולל מסנני תוכן, תיוגים, וזיהוי התנהגות חריגה.

- SLOs פורמליים – הגדרת יעדי שירות (Service Level Objectives) למדדים כמו זמינות, זמן תגובה ודיוק.

- ביקורת אבטחה רבעונית – קביעת שגרת סקירה לאיתור פערים, חריגות ושיפור מתמיד.

- תוכנית שיפור מתמשכת (LangOps/MLOps) – מנגנון קבוע להתאמת הסוכן לשפה הארגונית, מקרים חדשים, ואימון חוזר למודל במידת הצורך.

שלב 11: תפעול ותקריות – מוכנות לפני שיש בעיה

- Runbook לפתיחת אירוע: תהליך מסודר וברור לטיפול מיידי בתקריות, כולל זיהוי, דיווח, תגובה וסגירה.

- התראות מיידיות על חריגות: מערך נוטיפיקציות בזמן אמת על דליפות מידע, בקשות לא מורשות או חריגות בהתנהגות המשתמש.

- בדיקות שחזור DR: ביצוע סימולציות שחזור לשירות במקרה של כשל, כולל בדיקות תקופתיות לוודא זמינות נתונים.

- סריקות CVE ועדכוני אבטחה: ניטור חולשות אבטחה (Common Vulnerabilities and Exposures) ועדכון רציף של התשתיות בהתאם.

- ניהול חריגות מתועד: כל חריגה מתועדת עם פרטי זמן, משתמש, בקשה ותגובה – לצורך תחקור עתידי.

- תחקור (RCA) לכל מקרה: Root Cause Analysis מפורט כדי להבין מה גרם לחריגה ולמנוע הישנות מקרים דומים.

שלב 12: מדיניות שימוש למשתמשים – טיוטה להטמעה

מה מותר

- שימוש בתהליכים עסקיים רגילים: לדוגמה: ניסוח מיילים, שליפת מידע מותר, עיבוד דוחות, שיפור פרזנטציות ועוד.

- גישה למסמכים לפי הרשאה: הסוכן יכול לגשת רק למסמכים שהמשתמש עצמו מורשה לגשת אליהם במערכות הארגון.

מה אסור

- הזנת סודות, מפתחות, נתונים אישיים לא נדרשים: חל איסור מוחלט על הזנת פרטי API, סיסמאות, נתוני בריאות או מידע מזהה שאינו חלק מהמשימה.

- שימוש בתשובות במקום אישור רגולטורי: הסוכן הוא עוזר, לא תחליף ליועץ משפטי או רגולטורי – כל החלטה רגישה מחייבת גורם מוסמך.

שקיפות ואחריות

- מעקב אנונימי אחרי שימוש: לצורכי שיפור השירות ואבטחת מידע, ללא זיהוי אישי פרטני של המשתמש.

- אפשרות בקשת מחיקה: לכל משתמש צריכה להיות הזכות לבקש מחיקה של שאילתות קודמות (בהתאם למדיניות).

- הפרות יטופלו לפי נהלים: כל הפרת מדיניות תטופל כחלק מתהליך מסודר של אבטחת מידע.

- ערוץ פידבק פעיל: אפשרות לדווח על בעיות, הצעות שיפור או שימושים חריגים ישירות לגורם המפעיל.

שלב 13: צ׳ק ליסט לפני עלייה לאוויר

- SSO, MFA, RBAC מאושרים: אימות זהות דו־שלבי והרשאות לפי תפקיד הופעלו ובדוקות.

- Gateway עם Rate Limit והצפנה: השער המרכזי מוודא שאין עומס או דליפה ומצפין את כל התעבורה.

- DLP נבדק: כללי מניעת זליגת מידע בקלט ובפלט פועלים ונבדקו בפועל.

- RAG מבודד ומקורות מסומנים: המידע הפנימי מחובר דרך שכבת תיווך מבוקרת עם תיוג רגישות.

- ניטור מחובר ל־SIEM: כל הבקשות והתגובות זמינות לצפייה ובקרה במערכת אבטחה מרכזית.

- DPIA ו־DPA חתומים: ניתוח השפעת פרטיות והסכמים משפטיים עם הספקים מוכנים וחתומים.

- Runbook מוכן: תיעוד מלא להתמודדות עם תקלות ואירועים כולל אנשי קשר.

- הכשרות בוצעו: כל הצוותים הרלוונטיים עברו הכשרה מסודרת על הסוכן והמדיניות.

- Red Team בסיסי הושלם: בוצעה סימולציה של תקיפות והסוכן הגיב בהתאם לציפיות.

שלב 14: Quick Wins – ערך מהיר ללא סיכון גבוה

- עוזר ידע למדיניות פנים-ארגונית: סוכן שמסייע לעובדים להבין נהלים, קוד אתי, הוראות שימוש ועוד, בלחיצת כפתור.

- Self-Service ל־IT: סיוע בפתרון תקלות נפוצות, ניהול סיסמאות או התקנת תוכנה, מבלי להמתין לתמיכה.

- Copilot לאנליסטים: יכולת לשאול שאלות על דאטה, לבקש גרפים או מסקנות, מבלי לדעת SQL או Python.

- מחולל תבניות תקשורת: כלי לניסוח אוטומטי של מיילים, פרזנטציות, סיכומי פגישות או תשובות ללקוחות, בשפה מקצועית ויעילה.

שלב 15: מסגרת Policy טכנית לדוגמה – עקרונות להפעלה

סיכום

יישום Copilot בטוח ואפקטיבי מתחיל ממדיניות וסיווג, ממשיך בארכיטקטורה עם גבולות ברורים, ונשען על זהויות חזקות, DLP דו־שלבי, RAG מאובטח, ניטור ועלויות בשליטה. עם תוכנית 30/60/90, Runbook מוגדר ומדיניות שימוש שקופה למשתמשים – אפשר להראות ערך עסקי מהר, מבלי להפתיע את ה-CISO.