מהו ניתוח סנטינל של מיקרוסופט?

Microsoft Sentinel Analytics מספק מספר פונקציות שבהן באפשרותך להשתמש כדי ליישם אבטחה עבור הנתונים והמשאבים בארגון.

באפשרותך לנתח נתונים היסטוריים שנאספו מתחנות העבודה, השרתים, התקני הרשת, חומות האש, מערכות למניעת חדירות, חיישנים וכן הלאה. Microsoft Sentinel Analytics מנתח נתונים ממקורות שונים כדי לזהות פעילות חשודה או פעילות חריגה. על-ידי שימוש בכללי ניתוח, באפשרותך להפעיל התראות המבוססות על טכניקות התקיפה המשמשות גורמים זדוניים ידועים. באפשרותך להגדיר כללים אלה כדי להבטיח שה-SOC של הארגון יקבל התראה על אירועי אבטחה פוטנציאליים בסביבה של הארגון בזמן.

מדוע להשתמש בכללי ניתוח עבור פעולות אבטחה?

למרות שחלק ממוצרי אבטחת המידע הנמצאים בארגון שהוטמעו והם יכולים לעזור לך לזהות איומים, ה-Microsoft Sentinel Analytics ממלא תפקיד חשוב בזיהוי הכולל של איומי האבטחה על-ידי ביצוע קורולציות והתאמות בין כל רכיבי אבטחת המידע בארגון. כמו כן מבוצעות התאמות של האותות המשפיעים על נוכחותו של איום אבטחת סייבר. עם כללי הניתוח המתאים, אפשר לקבל תובנות מהיכן הגיעה התקפה, אילו משאבים נפגעו, נתונים פוטנציאליים שאבדו, יחד עם ציר הזמן של האירוע.

מקרי שימוש נפוצים בניתוח אבטחה כוללים:

- זיהוי חשבונות שנפרצו

- ניתוח התנהגות משתמשים כדי לזהות דפוסים שעלולים להיות חשודים

- ניתוח תעבורת רשת לאיתור מגמות המצביעות על מתקפות פוטנציאליות

- זיהוי של חדירת נתונים על ידי תוקפים

- זיהוי איומים פנימיים

- חקירת אירועים

- צייד איומים

ייתכן שלא תוכל לזהות חלק מהאיומים באמצעות כלי הגנה קונבנציונליים, כגון חומות אש או פתרונות נגד תוכנות זדוניות. איומים מסוימים יכולים להיות קיימים בארגון במשך חודשים. שילוב נתונים, שנאספו על-ידי כלים ומוצרים מרובים, עם העוצמה של בינה מלאכותית סנטינל יכול לעזור לך לזהות, לנתח ולצמצם איומים פנימיים.

באפשרותך גם להשתמש בכללי ניתוח כדי ליצור התראות מותאמות אישית המשתמשות במחוונים להתקפה. אינדיקטורים אלה יכולים לזהות התקפות פוטנציאליות שמתבצעות בזמן אמת. ניתוח בזמן אמת יעזור לצוות CSO בארגון לשפר את היעילות של החקירה המורכבת ולזהות איומים מהר יותר.

היכרות עם דף הבית של Analytics

סוגי כללים וניתוח הכללים

באמצעות חוקים וכללים של Microsoft Sentinel, באפשרותינו לקבוע את התצורה של הודעות והתראות בהתבסס על נתונים המגיעים מהמקורות המחוברים ל- Microsoft Sentinel. התראות אלה יסייעו להבטיח שצוות SOC ידע מתי מתרחש איום, ולאחר מכן הצוות יוכל להגיב כראוי כדי למנוע מהאיום להגיע לנכסי החברה של הארגון.

באפשרותך לחפש איומים פוטנציאליים באמצעות כללי הניתוח המוכללים ש- Microsoft Sentinel Analytics מספק כחלק מתבניות מוגדרות מראש, מיקרוסופט משפרת ומוסיפה על בסיס כמעט יום יומי תבניות שבעזרתן אפשר להגדיר חוקים וכללים.

קיימים כיום מספר סוגים של כללי ניתוח:

- כללי האבטחה אבטחה של מיקרוסופט

- היתוך (Fusion)

- ניתוח התנהגות של שפת מכונה (ML)

- גילוי אנומליות (פעולות לא הגיוניות או רצויות)

- התראות מתוזמנות

- טיפול באיומים כמעט בזמן אמת (NRT)

כללי האבטחה של מיקרוסופט

באפשרותך לקבוע את התצורה של פתרונות האבטחה של Microsoft המחוברים ל- Microsoft Sentinel כדי ליצור באופן אוטומטי אירועים מכל ההתראות שנוצרו בשירות המחובר. לדוגמה, באפשרותך לקבוע את התצורה של הארגון כך שיקבל התראה כאשר משתמש שסווג כאיום בסיכון גבוה מנסה להיכנס למשאבי החברה ולגשת אליהם.

באפשרותך לקבוע את התצורה של פתרונות האבטחה הבאים כדי להעביר את ההתראות שלהם ל- Microsoft Sentinel:

- אבטחת יישומי ענן של Microsoft

- Azure Defender for Server

- Azure Defender for IoT

- Microsoft Defender for Identity

- Microsoft Defender עבור Office 365

- Azure Active Directory Identity Protection

- Microsoft Defender for Endpoint

באפשרותך לסנן התראות אלה לפי חומרה ולפי טקסט ספציפי הכלול בשם ההתראה.

ניתוח התנהגותי בעזרת אלגוריתמים של ML (שפת מכונה)

Microsoft Sentinel Analytics כולל כללי ניתוחים התנהגותיים מוכללים של שפת מכונה – ML . לא ניתן לערוך כללים וחוקים אלו. כללים אלה משתמשים באלגוריתמים של שפת מכונה של Microsoft כדי לזהות פעילות חשודה. אלגוריתמים של שפת מכונה מתאימים את מספר התקריות ברמה נמוכה לתקריות אבטחה ברמה גבוהה. אלגוריתמים אלו חוסכים שעות של חקירה שהיינו צריכים להשקיע בניתוח ידני של התראות רבות ממוצרים שונים ובקורלציה ביניהן. אלגוריתמים של שפת מכונה עוזרים להפחית את הרעש סביב התראות על-ידי קליטה וחיבור מהירים של נתונים חשובים ולהציג רק את האיומים הרלוונטיים ובך ממסך את האירועים הלא משמעותיים (False Positive)

לדוגמה, על-ידי שימוש בכלל ניתוח התנהגותי של שפת מכונה, באפשרותך לזהות פעילות חריגה של פרוטוקול מעטפת מאובטחת (SSH) או פעילות כניסה של פרוטוקול שולחן עבודה מרוחק (RDP).

התראות מתוזמנות

כללי ניתוח התראות מתוזמנות מאפשרים להגדיר באופן ידני את הכללים והחוקים על בסיס צורך אירגוני. באפשרותך להגדיר ביטוי משל הארגון באמצעות שפת השאילתות של Kusto (KQL) כדי לסנן את אירועי האבטחה, ובאפשרותך להגדיר לוח זמנים להפעלת הכלל.

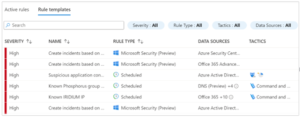

עיון בתבניות הכללים הקיימות

באפשרותך להשתמש בחלק מתבניות הכללים הקיימות כדי ליצור כלל יחיד ובאחרות כדי ליצור כללים מרובים עם אפשרויות התאמה אישית שונות. תבניות הנמצאות בשימוש מציגות את התווית IN USE בדף התבנית כפי שמוצג בצילום המסך הבא.

על-ידי בחירת אחד מהכללים בכרטיסיה התבניות, באפשרותך לבחון את מאפייני הכלל. עבור כל כלל, באפשרותך לסקור את:

- רמת חומרת האירוע. מצביע על החשיבות של ההתראה. ישנן ארבע דרגות חומרה:

- גבוה

- בינוני

- נמוך

- אינפורמטיבי

- שם הכלל. פעולה זו מספקת שם בעל משמעות עבור כלל ההתראה.

- סוג כלל. פעולה זו מגדירה את סוג הכלל שיכול להיות אחד מארבעת הסוגים הבאים:

- היתוך (Fusion)

- אבטחה של מיקרוסופט

- ניתוח התנהגות ML (אלגוריתמים של שפת מכונה)

- מתוזמנת (לפי זמנים מוגדרים בכלל / חוק)

- מקור נתונים. פעולה זו מציינת את קונקטור מקור הנתונים שיצר את ההתראה.

- טקטיקות. זה מציין טכניקות ומתודולוגיות במודל MITRE ATT&CK המשמש סוגים שונים של תוכנות זדוניות.

הערה: MITRE ATT&CK הוא בסיס ידע נגיש ברחבי העולם של טקטיקות וטכניקות יריב המבוססות על תצפיות בעולם האמיתי. בסיס הידע של ATT&CK מספק בסיס לפיתוח מודלים ומתודולוגיות ספציפיים של איומים במגזר הפרטי, בממשל ובקהילת המוצרים והשירותים של אבטחת הסייבר.

יצירת כלל אנליטי מתבנית כלל

בעת בחירת תבנית כלל מוגדרת מראש, חלונית הפרטים מספקת את לחצן צור כלל. על-ידי בחירה בלחצן זה, באפשרותך ליצור כלל ניתוח מתבנית זו. ההרכב של כלל הניתוח שנבנה מהתבנית תלוי בסוג הכלל שתבחר.

כלל שאתה יוצר מתבניות האבטחה של Microsoft מורכב מהרכיבים הבאים:

- שם. אפשרות זו מאוכלסת מראש משמה של תבנית הכלל.

- תיאור. פעולה זו מספקת פרטים נוספים על יצירת ההתראות.

- סטטוס. פעולה זו מציינת אם כלל הניתוח זמין או מושבת.

- אוטומציה של כללים אנליטיים. פעולה זו מציינת את מקור ההתראה מאחד משירותי האבטחה של Microsoft.

- סנן לפי חומרת הארוע. כיוונון התראות ממקור בהתבסס על רמת החומרה, שיכולה להיות גבוהה, בינונית, נמוכה או אינפורמטיבית.

- כלול התראות ספציפיות. השתמש כדי לסנן התראות המכילות טקסט ספציפי בשמם.

- אל תכלול התראות ספציפיות. השתמש כדי לסנן התראות שאינן מכילות טקסט ספציפי בשמם.

צילום המסך הבא מציג דוגמה ליצירת אירוע מהתראות שנוצרו על-ידי מרכז האבטחה של Azure.

יצירת חוקי ניתוח מאשף החוקים

באפשרותך ליצור חוקי ניתוח מותאם אישית כדי לחפש פעילויות ואיומים.

יצירת כלל ניתוח מתוזמן מותאם אישית

יצירת כלל/חוק מותאם אישית מסוג שאילתה מתוזמנת מספקת לך התאמה אישית בעזרת שאילתא ב- KQL (שפת שאילתות פשוטה לתחביר), הגדרת לוח זמנים להפעלת ההתראה ומאפשרת הפעלה של תהליכים אוטומטיים.

כדי ליצור חוק שאילתה מתוזמן, בפורטל Azure, תחת Microsoft Sentinel, בחר log analytics. בשורת הכותרת, בחר +צור ולאחר מכן בחר כלל שאילתה מתוזמן.

הערה באפשרותך גם ליצור כלל מתוזמן על-ידי בחירת כלל מתוזמן מהרשימה כללים ותבניות בחלונית ניתוח ולאחר מכן בחירה באפשרות צור כלל בחלונית הפרטים.

כלל שאילתה מתוזמן שאתה יוצר מורכב מהרכיבים הבאים:

הכרטיסיה 'הגדרת לוגיקת כללים'

בכרטיסיה הגדרת לוגיקת כללים, באפשרותך להגדיר את שיטת הזיהוי על-ידי ציון קוד KQL שיפעל מול סביבת העבודה של Microsoft Sentinel. שאילתת KQL תסנן את נתוני האבטחה המשמשים להפעלה וליצירת אירוע.

בעת הזנת מחרוזת שאילתת KQL בשדה שאילתת כלל, באפשרותך להשתמש במקטע סימולציית תוצאות (תצוגה מקדימה) כדי לסקור את תוצאות השאילתה. המקטע הדמיית תוצאות (תצוגה מקדימה) יעזור לך לקבוע אם השאילתה החזירה את התוצאות הצפויות.

העשרת התראות (תצוגה מקדימה)

העשרת התראות מאפשרת לך להתאים אישית עוד יותר את תוצאת השאילתה של הארגון.

מיפוי ישויות

במקטע מיפוי ישויות, באפשרותך להגדיר עד חמש ישויות מתוצאות השאילתה ולאחר מכן להשתמש בישויות אלה כדי לבצע ניתוח מעמיק. על-ידי בחירה באפשרות הוסף ישות חדשה כדי להוסיף ישויות אלה לכלל השאילתה. ישויות אלה יכולות לעזור לך לבצע חקירה חזותית מכיוון שהן יופיעו כקבוצה בכרטיסיה אירוע. חלק מהישויות מכילות מידע המייצג משתמש, מחשב מארח או כתובת IP.

פרטים מותאמים אישית

במקטע פרטים מותאמים אישית, באפשרותך להגדיר זוגות ערכי מפתח אשר, אם הם מופיעים בתוצאת השאילתה, יציגו פרמטר אירוע בתוצאות.

פרטי התראה

במקטע פרטי התראה, באפשרותך להזין טקסט חופשי כפרמטרים שניתן לייצג בכל מופע של ההתראה; אלה יכולים גם להכיל את הטקטיקות והחומרה שהוקצו למופע זה של ההתראה.

תזמון שאילתות

במקטע תזמון שאילתות, באפשרותך לקבוע באיזו תדירות השאילתה צריכה לפעול, ובאיזו מרחק בהיסטוריה השאילתה צריכה לחפש בנתונים. חשוב שלא תחפש נתונים ישנים יותר מתדירות ההפעלה של השאילתה, מכיוון שהדבר עלול ליצור התראות כפולות.

סף התראה

במקטע סף התראה, באפשרותך לציין את מספר התוצאה החיובית שניתן להחזיר עבור הכלל לפני שהוא יוצר התראה. באפשרותך להשתמש באופרטורים הלוגיים הבאים כדי להגדיר ביטוי לוגי מתאים:

- הוא גדול מ-

- הוא פחות מ-

- שווה ל-

- אינו שווה ל-

קיבוץ אירועים

במקטע קיבוץ אירועים, באפשרותך לבחור אחת משתי האפשרויות הבאות:

- קבץ את כל האירועים להתראה אחת. זוהי אפשרות ברירת המחדל, והיא יוצרת התראה יחידה אם השאילתה מחזירה יותר תוצאות מסף ההתראה שצוין.

- הפעל התראה עבור כל אירוע. אפשרות זו יוצרת התראות ייחודיות עבור כל אירוע המוחזר על-ידי השאילתה.

הגדרות אירוע (תצוגה מקדימה)

השתמש בכרטיסיה הגדרות אירוע כדי ליצור תקריות, הנוצרות על-ידי קיבוץ התראות בהתבסס על גורמים מפעילים ומסגרות זמן.

במקטע קיבוץ התראות, באפשרותך להפחית את הרעש מהתראות מרובות על-ידי קיבוץ שלהן לאירוע אחד. בעת הפיכת קיבוץ של התראות קשורות לזמין, באפשרותך לבחור מבין האפשרויות הבאות:

- קיבוץ התראות לאירוע יחיד אם כל הישויות תואמות (מומלץ)

- קיבוץ כל ההתראות המופעלות על-ידי כלל זה לאירוע יחיד

- קיבוץ התראות לאירוע יחיד אם הישויות שנבחרו תואמות (לדוגמה, כתובות IP של מקור או יעד).

ניתן גם לפתוח מחדש אירועי התאמה שנסגרו אם נוצרת התראה אחרת השייכת לאירוע שנסגר בעבר.