מה זה Microsoft Sentinel?

Microsoft Sentinel היא מערכת SIEM (מערכת לניהול אירועי אבטחת מידע) שיושבת בענן וצוות תפעול האבטחה (SOC) משתמש בה כדי:

- לקבל תובנות אבטחה ברחבי הארגון על-ידי איסוף נתונים כמעט מכל מקור.

- זיהוי ותחקור איומים במהירות באמצעות שפת מכונה מוכללת (ML) של Microsoft.

- להגיב אוטומטית לאיומים באמצעות מערכות אוטומטיות ועל-ידי שילוב יישומים לוגיים.

שלא כמו בפתרונות SIEM מסורתיים, כדי להפעיל את Microsoft Sentinel, אין צורך להתקין שרתים מקומיים או בענן. Microsoft Sentinel הוא שירות שנפרס ב- Azure. אפשר להתחיל לעבוד עם סנטינל תוך דקות ספורות בלבד בפורטל Azure.

Microsoft Sentinel משולבת באופן הדוק עם שירותי ענן אחרים. היכולת לשלב מוצרי מיקרוסופט אחרים בקלות ובפשטות (מספר קליקים) והמערכת מקבלת את יומני הרישום מכל מערכות מיקרוסופט בענן.

ניהול אירועי אבטחה (SIEM)

מערכת SIEM היא כלי שארגון משתמש בו כדי לאסוף, לנתח ולבצע פעולות אבטחה במערכות המחשוב שלו. מערכות אלה יכולות להיות מכשירי חומרה, יישומים או שניהם.

האפשרויות של מערכת SIEM

בצורתה הפשוטה ביותר, מערכת SIEM מאפשרת לך:

- לאסוף יומני רישום ולבצע שאילתות.

- לבצע קורלציות בין יומני רישום וזיהוי אנומליות.

- לייצור התראות ותקריות בהתבסס על הממצאים של הארגון.

מערכת SIEM מכילה את פונקציונליות הבאות:

- ניהול יומן רישום: היכולת לאסוף, לאחסן ולבצע שאילתה על נתוני יומן הרישום ממשאבים בסביבה של הארגון.

- התראות: מבט יזום בתוך נתוני יומן הרישום לאיתור אירועי אבטחה פוטנציאליים וחריגות.

- תצוגה חזותית: גרפים ולוחות מחוונים המספקים תובנות חזותיות לגבי נתוני יומן הרישום של הארגון.

- ניהול אירועים: היכולת ליצור, לעדכן, להקצות ולחקור תקריות שזוהו.

- ביצוע שאילתות על נתונים: שפת שאילתות עשירה, בדומה לשפת ניהול יומן רישום, שבה באפשרותך להשתמש כדי לבצע שאילתות ולהבין את הנתונים של הארגון.

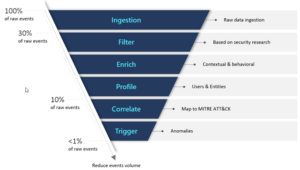

Microsoft Sentinel עוזרת לך להפעיל פעולות אבטחה מקצה לקצה, כולל איסוף, זיהוי, חקירה ותגובה:

תהליך הזיהוי של מערכת הסנטינל מכיל מספר שלבים:

- אגירת יומני רישום מכל מקורות מעגלי האבטחת המידע בארגון, הן בענן של מיקרוסופט, בתוך הארגון וגם ממערכות ענן אחרות כגון AWS ו GCP.

- גילוי התראות אבטחה בארגון על ידי יצירת חוקים וביצוע קורולציות בין יומני הרישום של כל מרכיבי אבטחת המידע בארגון.

- יצירת מנגנוני התראות אבטחה.

- ביצוע אוטומציות ותגובות אוטומטיות להתראות אבטחה.

כיצד פועלת מערכת מיקרוסופט סנטינל

Microsoft Sentinel עוזר לך להפוך פעולות אבטחה מקצה לקצה לזמינות. זה מתחיל בקליטת יומן וממשיך לתגובה אוטומטית להתראות אבטחה.

התכונות והרכיבים העיקריים של Microsoft Sentinel.

קולטי נתונים

הדבר הראשון שעליך לעשות הוא להכיל את הנתונים של הארגון לתוך Microsoft Sentinel. קולטי הנתונים מאפשרים על ידי מספר פעולות פשוטות לקבל את יומני הפעילות כגון יומני פעילות של Azure באופן פשוט על-ידי מספר לחיצות פשוטות.

ישנם מקורות של יומני פעילות המצריכים יותר עבודה אבל כחלק ממסמכי ההגדרות יש למיקרוסופט מדריכים פשוטים שמסבירים צעד אחרי צעד איך לקבל יומני פעילות ממקורות חיצוניים. ישנם קונקטורי נתונים המכסים את כל התרחישים והמקורות, כולל אך לא מוגבל ל:

- Syslog (יומני פעילות תחת מערכות הפעלה של לינוקס בעיקר)

- תבנית אירועים כללית (CEF), מאפשרת העברת יומני פעילות של מערכות אבטחת מידע שונים בארגון

- Azure

- שירותי AWS ו- GCP

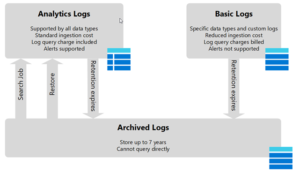

שמירת יומן פעילות

לאחר אגירתם של יומני הפעילות ב- Microsoft Sentinel, הנתונים של הארגון מאוחסנים במאגר שבאמצעותו ניתן לבצע שאילתות ולייצר חוקים המבוססים על ידי תבניות מוכנות ומוגדרות של ידי מיקרוסופט או הגדרות ידניות של חוקים. אגירת היומנים במאגר כללי מאפשרת לנו כמשתמשי המערכת לייצר שאילות וחוקים שנכתבת בשפת השאילתות של Kusto (KQL) . KQL היא שפת שאילתות עשירה המעניקה לך את הכוח לצלול לתוך הנתונים שלנו ולקבל מהם תובנות בצורה ויזואלית או לקבל התראות על בסיס השאילתות המבוצעות.

חוברות עבודה (WORK BOOK)

השימוש בחוברות עבודה מאפשר לנו להציג את הנתונים באופן חזותי בתוך Microsoft Sentinel. חוברות העבודה מציגים התראות כלוחות מחוונים. כל רכיב בלוח המחוונים נבנה באמצעות שאילתת KQL. השימוש בחוברות העבודה המוכללות בתוך Microsoft Sentinel, לערוך אותן בהתאם לצרכים של הארגון או ליצור חוברות עבודה משל הארגון מאפס.

התראות ניתוח

עד כה, יש לך יומני רישום ותצוגה חזותית מסוימת של נתונים. עכשיו זה יהיה נהדר לקבל ניתוח יזום על פני הנתונים של הארגון, כך שתקבל הודעה כאשר משהו חשוד מתרחש. באפשרותך להפעיל התראות ניתוח מוכללות בסביבת העבודה של Stinnel. ישנם סוגים שונים של התראות, שאת חלקן תוכל לערוך לפי הצרכים של הארגון. התראות אחרות מבוססות על מודלים של שפת מכונה שהם קנייניים של Microsoft. באפשרותך גם ליצור התראות מתוזמנות מותאמות אישית מאפס.

ציד איומים (Threat Hunting)

לא נצלול עמוק לתוך ציד איומים במודול זה. עם זאת, אם אנליסטים של SOC צריכים לצוד פעילות חשודה, יש כמה שאילתות ציד מובנות שהם יכולים להשתמש בהן. אנליסטים יכולים גם ליצור שאילתות משלהם. סנטינל משתלבת גם עם המחשבים הניידים של Azure. הוא מספק קונקטורות לדוגמה עבור ציידים מתקדמים שרוצים להשתמש במלוא העוצמה של שפת תכנות כדי לצוד את הנתונים שלהם.

אירועים וחקירות (Investigations)

אירוע נוצר כאשר התראה שהפעלת מופעלת. ב- Microsoft Sentinel, באפשרותך לבצע משימות סטנדרטיות של ניהול תקריות כגון שינוי מצב או הקצאת אירועים לאנשים לצורך חקירה. Microsoft Sentinel כולל גם פונקציונליות חקירה, כך שבאפשרותך לחקור תקריות באופן חזותי על-ידי מיפוי ישויות בין נתוני יומן רישום לאורך ציר זמן.

אוטומציות

עם היכולת להגיב לאירועים באופן אוטומטי, תוכל להפוך חלק מפעולות האבטחה של הארגון לאוטומטיות ולהפוך את ה- SOC של הארגון לפרודוקטיבי יותר. Microsoft Sentinel משתלב עם יישומי אוטומציה של Azure, ומאפשר לך ליצור זרימות עבודה אוטומטיות, או ספרי הדרכה, בתגובה לאירועים. פונקציונליות זו יכולה לשמש לניהול אירועים, העשרה, חקירה או תיקון. יכולות אלה מכונות לעתים קרובות תיאום אבטחה, אוטומציה ותגובה (SOAR).

כאנליסט SOC, כעת אתה מתחיל לראות כיצד Microsoft Sentinel עשויה לעזור לך להשיג את מטרותיך. לדוגמה, באפשרותך לבצע את הפעולות הבאות:

- קבל נתונים מהענן ומהסביבות המקומיות של הארגון.

- בצע ניתוח של נתונים אלה.

- נהל וחקור תקריות המתרחשות.

- אולי אפילו להגיב באופן אוטומטי באמצעות מדריכים.

במילים אחרות, Microsoft Sentinel מספק לך פתרון מקצה לקצה עבור פעולות האבטחה של הארגון.

יצירת סביבת עבודה של Microsoft Sentinel

לאחר עיצוב ארכיטקטורת סביבת העבודה, היכנס לפורטל Azure. בסרגל החיפוש, חפש את סנטינל ולאחר מכן בחר Microsoft Sentinel. סביבות העבודה של Microsoft Sentinel מציגות רשימה של סביבות העבודה הנוכחיות. בחר בלחצן + הוסף כדי להתחיל בתהליך היצירה.

דרישות מוקדמות להתקנת Microsoft Sentinel

כדי להפוך את Microsoft Sentinel לזמין, דרושות לך הרשאות משתתף למנוי שבו שוכנת סביבת העבודה של Microsoft Sentinel. כדי להשתמש ב- Microsoft Sentinel, דרושות לך הרשאות משתתף או קורא בקבוצת המשאבים שאליה שייכת סביבת העבודה.

יצירה וקביעת תצורה של סביבת עבודה של ניתוח יומן רישום

- הדף הבא, הוספת Microsoft Sentinel לסביבת עבודה יציג רשימה של סביבות עבודה זמינות של ניתוח יומן רישום כדי להוסיף את Microsoft Sentinel. בחר בלחצן + צור סביבת עבודה חדשה כדי להתחיל בתהליך "צור סביבת עבודה של Log Analytics".

- הכרטיסיה 'יסודות' כוללת את האפשרויות הבאות:

| אפשרות | תיאור |

| מנוי | בחר את המנוי Subscription |

| קבוצת משאבים | בחירה או יצירה של קבוצת משאבים Resource group |

| שם | השם הוא השם של סביבת העבודה של Log Analytics והוא יהיה גם השם של סביבת העבודה של Microsoft Sentinel |

| אזור | האזור הוא המיקום שבו יאוחסנו נתוני יומן הרישום. |

חשוב: השם יהיה השם של סביבת העבודה של Microsoft Sentinel. השם Microsoft Sentinel יהיה ברירת המחדל של שם סביבת העבודה של ניתוח יומן הרישום. האזור הוא המיקום שבו מאוחסנים נתונים שנבלעו. מיקום הנתונים משפיע על דרישות הפיקוח על נתונים. סביבות עבודה אינן יכולות לעבור מאזור לאזור; יהיה עליך ליצור מחדש את סביבת העבודה אם יש צורך לשנות את אפשרות האזור.

הוספת Microsoft Sentinel לסביבת העבודה

המסך "הוסף את Microsoft Sentinel לסביבת העבודה" יופיע כעת לאחר השלמת השלבים הקודמים.

- המתן עד ש- "סביבת העבודה של ניתוח יומן הרישום" החדשה שנוצרה תופיע ברשימה. פעולה זו עשויה להימשך מספר דקות.

- בחר את סביבת העבודה החדשה שנוצרה של Log Analytics. ובחר בלחצן הוסף.

סביבת העבודה החדשה של Microsoft Sentinel תהיה כעת המסך הפעיל. הניווט השמאלי של Microsoft Sentinel כולל שלושה אזורים:

- כללי

- ניהול איומים

- תצורה

הכרטיסיה סקירה כללית מציגה לוח מחוונים סטנדרטי של מידע אודות הנתונים, ההתראות והתקריות שנבלעו.

Microsoft Sentinel משתף סביבת עבודה של ניתוח יומן רישום

בהתחשב בכך שסביבת העבודה של Microsoft Sentinel משתמשת בסביבת עבודה של Log Analytics, יש לך אפשרות להפוך את סביבת העבודה של Sentinel לזמינה בסביבת עבודה של Log Analytics המשמשת פתרונות אחרים. התרחיש הנפוץ ביותר הוא שיתוף סביבת העבודה של ניתוח יומן הרישום המשמשת את Microsoft Defender עבור הענן. שיתוף סביבת העבודה מאפשר סביבת עבודה מרכזית אחת לבצע שאילתה על נתוני אבטחה.

Microsoft Defender עבור ענן

בעת יצירת סביבת העבודה של Microsoft Sentinel, אינך רשאי להשתמש בסביבת העבודה המוגדרת כברירת מחדל של Microsoft Defender עבור ניתוח יומן רישום בענן. עליך ליצור באופן ידני סביבת עבודה של ניתוח יומן רישום ולאחר מכן לעדכן את שכבת הענן של Microsoft Defender . כעת באפשרותך לבחור את סביבת העבודה של ניתוח יומן הרישום שנוצרה באופן ידני לשימוש עם Microsoft Defender עבור הענן.

ניהול הגדרות סנטינל של מיקרוסופט

הגדרות סביבת סנטינל של Microsoft מנוהלות בשני תחומים. ב- Microsoft Sentinel ובסביבת העבודה של ניתוח יומן הרישום שבה שוכנת Microsoft Sentinel. ב- Microsoft Sentinel, הניווט השמאלי כולל אפשרות עבור הגדרות.

ההגדרות כוללות כרטיסיות עבור תמחור, הגדרות והגדרות סביבת עבודה – ההגדרות משתנות עם הזמן בהתאם לערכת התכונות הנוכחית ולתצוגה המקדימה. רוב ההגדרות של סביבת Microsoft Sentinel מנוהלות בסביבת העבודה Log Analytics. אזורים אחרים בפורטל Microsoft Sentinel יעבירו אותך לפורטל ניתוח יומן הרישום. דוגמה לכך היא תצורות ספציפיות של קונקטורי נתונים המבוצעות בסביבת העבודה של ניתוח יומן הרישום.

קביעת תצורה של שמירת יומן רישום

ניתן להגדיר שמירת נתונים ברמת סביבת העבודה בין 30 ל- 730 יום (שנתיים) עבור כל סביבות העבודה, אלא אם כן הן משתמשות ברמת התמחור החינמית מדור קודם. כדי להתאים את ימי השמירה, בחר את הגדרות סביבת העבודה באזור הגדרות Microsoft Sentinel. המסך הבא נמצא בפורטל Log Analytics. בחר בכרטיסייה "שימוש ועלויות משוערות". בחלק העליון של הדף, בחר בלחצן "שמירה". ייפתח חלון, המאפשר התאמה של ימי השמירה.

חיבור מקורות של Microsoft Office 365

קונקטור יומן הפעילויות של Office 365 מספק תובנות לגבי פעילויות המשתמשים. כמו כן נקבל פרטים על פעולות כגון הורדות קבצים, בקשות גישה שנשלחו, שינויים באירועים קבוצתיים, על הגדרות של תיבת הדואר ופרטים על המשתמש שביצע את הפעולות.

הצגת דף קונקטור

כדי להציג את דף הקונקטור, בצע את הפעולות הבאות:

- בחר בדף קונקטורי נתונים ב- Sentinel.

- בחר Office 365.

- לאחר מכן בחר את הדף פתח קונקטור בחלונית התצוגה המקדימה.

- תחת המקטע שכותרתו תצורה, סמן את תיבות הסימון של יומני הפעילות של Office 365 כדי להתחבר ל- Microsoft Sentinel.

- בחר החל שינויים.

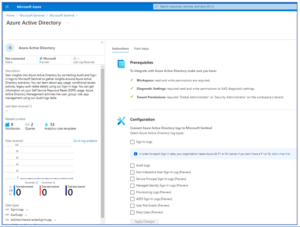

חיבור קונקטור Azure Active Directory

קונקטור זה מעביר נתונים ורישום פעילות לגבי Azure Active Directory על-ידי חיבור יומני ביקורת וכניסה ל- Microsoft Sentinel כדי לאסוף פעילויות ותרחישים של Azure Active Directory. קבלת מידע על שימושים של המשתמשים כגון איפוס סיסמה בשירות עצמי (SSPR), פעילויות ניהול Azure Active Directory כגון ניהול משתמשים, קבוצות, תפקידים ויישומים.

כדי להציג את דף הקונקטור, בצע את השלבים הבאים:

- בחר בדף קונקטורי נתונים ב- (Connector)Microsoft Sentinel.

- בחר Active Directory Azure

- לאחר מכן בחר את הדף פתח קונקטור בחלונית התצוגה המקדימה.

- סמן את תיבות הסימון לצד סוגי יומני הרישום שברצונך להזרים ל- Microsoft Sentinel ובחר התחבר.

חיבור קונקטורי Microsoft Defender

פורטל האבטחה של Microsoft 365 מספק ממשק משתמש כדי לצמצם איומים שזוהו על-ידי Microsoft 365 Defender. משפחות המוצרים של Microsoft 365 Defender כוללות:

- Microsoft 365 Defender

- Microsoft Defender for Endpoint

- Microsoft Defender for Identity

- Microsoft Defender עבור Office 365

- Microsoft Defender עבור יישומי ענן

- Microsoft 365 Defender עבור ענן

- ניהול סיכונים פנימיים של Microsoft Purview (IRM)

- Microsoft Defender for IoT

חשוב להבין שנתונים עוברים על-ידי כל קונקטור בנפרד. ישנם קונקטורים התומכים בסנכרון דו-כיווני של תקריות. העברת נתוני היומן הגולמיים לצורך ציד וניתוח ישויות, הפעלת הקונקטורים מאפשר העברת נתונים מה Microsoft 365 defender למאגר של הסנטינל ומשם בעזרת חוקים ניתן לבדוק ולגלות איומים הקשורים למערך ה 365.

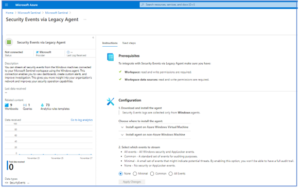

חיבור אירועי אבטחה של שרתי Windows

על מנת לחבר אירועי אבטחה של Windows, כדי להזרים אירועים משרתי Windows ל- Microsoft Sentinel.

בהתאם לדרישות של הארגון, ישנן מספר אפשרויות להעברת מידע על אירועי אבטחת מידע.

- אירועי אבטחה של שרתי Windows באמצעות קונקטור AMA (ARC)

- אירועי אבטחה של שרתי Windows באמצעות התקנת סוכן מדור קודם

ההבדלים בין שתי השיטות

אירועי האבטחה של שרתי Windows באמצעות קונקטור AMA

יתרונות:

- ניהול הגדרות איסוף בקנה מידה גדול

- סוכן הניטור של Azure המשותף עם פתרונות אחרים

- שיפורי ביצועים

- שיפורי אבטחה

מגבלות:

- לא תואם ל- Microsoft Defender עבור הענן

דרישות:

- VM/התקנים שאינם של Azure דורשים Azure Arc.

קביעת תצורה של כללי איסוף נתונים

אירועי האבטחה של Windows באמצעות קונקטור AMA נועד לאיסוף נתונים (DCR). איסוף הנתונים נותנים לנו שני יתרונות ברורים:

- ניהול הגדרות של איסוף נתונים בקנה מידה גדול תוך מתן אפשרות לתצורות ייחודיות בהיקף עבור קבוצות משנה של מחשבים. הם אינם תלויים בסביבת העבודה ואינם תלויים במחשב הווירטואלי, מה שאומר שניתן להגדיר אותם פעם אחת ולעשות בהם שימוש חוזר בין מכונות וסביבות. ראה קביעת תצורה של איסוף נתונים עבור סוכן צג Azure.

- בניית מסננים מותאמים אישית כדי לבחור את האירועים המדויקים שברצוננו לקלוט. סוכן של Azure משתמש בכללים אלה כדי לסנן את הנתונים במקור ולקלוט רק את האירועים הרצויים, תוך השארת כל השאר מאחור. סינון זה מאפשר לחסוך הרבה כסף בעלויות אגירת הנתונים!

דרישות מקדימות

- דרושות הרשאות קריאה וכתיבה בסביבת העבודה של Microsoft Sentinel.

- כדי לאסוף אירועים מכל מערכת שאינה מכונה וירטואלית של Azure, המערכת חייבת להיות מותקנת וזמינה ב- Azure Arc לפני שתהפוך את הקונקטור המבוסס על Azure Monitor Agent לזמין.

המערכות כוללות:

- שרתי Windows המותקנים במחשבים פיזיים

- שרתי Windows המותקנים במחשבים וירטואליים מקומיים

- שרתי Windows המותקנים במחשבים וירטואליים בעננים שאינם של Azure

הוראות

- מתפריט הניווט של Microsoft Sentinel, בחר קונקטורי נתונים (קונקטורים). בחר את הקונקטור של הארגון מהרשימה ולאחר מכן בחר פתח דף קונקטור בחלונית הפרטים. לאחר מכן בצע את ההוראות שעל המסך תחת הכרטיסיה הוראות, כמתואר בהמשך סעיף זה.

- ודא שיש לך את ההרשאות המתאימות כמתואר תחת המקטע תנאים מוקדמים בדף הקונקטור.

- תחת תצורה, בחר + הוסף כלל איסוף נתונים. אשף יצירת כלל איסוף הנתונים ייפתח מימין.

- תחת יסודות, הזן שם כלל וציין קבוצת מנויים ומשאבים שבה ייווצר כלל איסוף הנתונים (DCR). זה לא חייב להיות אותה קבוצת משאבים או מנוי שהמחשבים המנוטרים והאסוציאציות שלהם נמצאים בהם, כל עוד הם נמצאים באותו דייר.

- בכרטיסיית המשאבים, בחר +הוסף משאבים כדי להוסיף מחשבים שעליהם יחול כלל איסוף הנתונים. תיבת הדו-שיח בחירת טווח תיפתח, ותראה רשימה של מנויים זמינים. הרחב מנוי כדי לראות את קבוצות המשאבים שלו , והרחב קבוצת משאבים כדי לראות את המחשבים הזמינים. תראה מחשבים וירטואליים של Azure ושרתים התומכים ב- Azure Arc ברשימה. באפשרותך לסמן את תיבות הסימון של מנויים או קבוצות משאבים כדי לבחור את כל המחשבים שהם מכילים, או לבחור מחשבים בודדים . בחר החל לאחר שבחרת את כל המכונות של הארגון. בסוף תהליך זה, סוכן הצג של Azure יותקן בכל המחשבים הנבחרים שעדיין לא התקינו אותו.

- בכרטיסיה איסוף, בחר את האירועים שברצונך לאסוף: בחר כל האירועים או מותאם אישית כדי לציין יומני רישום אחרים או כדי לסנן אירועים באמצעות שאילתות XPath. הזן ביטויים בתיבה המוערכים לפי קריטריוני XML ספציפיים עבור אירועים שיש לאסוף ולאחר מכן בחר הוסף. באפשרותך להזין עד 20 ביטויים בתיבה אחת ועד 100 תיבות בכלל.

קונקטור אירועי האבטחה של Windows מציע שתי ערכות אירועים אחרות שנבנו מראש שבאפשרותך לבחור לאסוף: משותפת ומינימלית. סוכן צג התכלת הרקיע תומך בשאילתות XPath עבור XPath גירסה 1.0 בלבד.

- לאחר שהוספת את כל ביטויי הסינון הרצויים, בחר הבא: סקירה + יצירה.

- כאשר תראה את ההודעה "האימות עבר", בחר צור.

בדיקת החוקיות של שאילתת XPath

השתמש ב- Get-WinEvent של PowerShell עם הפרמטר -FilterXPath כדי לבדוק את החוקיות של שאילתת XPath. הסקריפט הבא מציג דוגמה:

$XPath = '*[System[EventID=1035]]'

Get-WinEvent -LogName 'Application' -FilterXPath $XPath

- אם אירועים מוחזרים, השאילתה חוקית.

- אם אתה מקבל את ההודעה "לא נמצאו אירועים התואמים לקריטריוני הבחירה שצוינו", ייתכן שהשאילתה חוקית, אך אין אירועים תואמים במחשב המקומי.

- אם אתה מקבל את ההודעה "השאילתה שצוינה אינה חוקית", תחביר השאילתה אינו חוקי.

חיבור סוכנים של שרתי Windows

קונקטור אירועי האבטחה באמצעות סוכן מדור קודם מאפשר לך להזרים את כל אירועי האבטחה ממערכות Windows של הארגון (שרתים ותחנות עבודה, פיזיים ווירטואליים) לסביבת העבודה של Microsoft Sentinel. הדבר מאפשר לך להציג אירועי אבטחה של Windows בלוחות המחוונים של הארגון, להשתמש בהם כדי ליצור התראות מותאמות אישית ולהסתמך עליהם כדי לשפר את החקירות של הארגון. באפשרותינו לבחור אילו אירועים להזרים מבין הקבוצות הבאות:

- כל האירועים – כל אירועי האבטחה של Windows ו- AppLocker.

- Common – סדרה סטנדרטית של אירועים למטרות ביקורת. נתיב ביקורת משתמש מלא כלול בערכה זו. לדוגמה, הוא מכיל הן אירועי כניסה של משתמש והן אירועי יציאת משתמש (מזהי אירועים 4624, 4634). קיימות גם פעולות ביקורת כגון שינויים בקבוצות אבטחה, פעולות Kerberos של בקר תחום מפתח וסוגים אחרים של אירועים בהתאם לשיטות העבודה המומלצות המקובלות.

- ערכת האירועים Common עשויה להכיל סוגים מסוימים של אירועים שאינם נפוצים כל כך. הסיבה לכך היא שהנקודה העיקרית של המערך המשותף היא להפחית את נפח האירועים לרמה נוחה יותר לניהול תוך שמירה על יכולת נתיב ביקורת מלאה.

- מינימלי – קבוצה קטנה של אירועים שעשויים להצביע על איומים פוטנציאליים. ערכה זו אינה מכילה נתיב ביקורת מלא. הוא מכסה רק אירועים שעשויים להצביע על פריצה מוצלחת ואירועים משמעותיים אחרים עם שיעורי התרחשות נמוכים. לדוגמה, הוא מכיל כניסות משתמשים מוצלחות וכושלות (מזהי אירועים 4624, 4625). ובכל זאת, הוא אינו מכיל פרטי יציאה (4634), שאמנם חשובים לביקורת, אך אינם משמעותיים לזיהוי פרצות ובעלי נפח גבוה יחסית. רוב נפח הנתונים של ערכה זו כולל אירועי כניסה ואירועי יצירת תהליכים (מזהה אירוע 4688).

- ללא – אין אירועי אבטחה או AppLocker. (הגדרה זו משמשת להשבתת הקונקטור).

חיבור מכונות וירטואליות של Windows

כדי להציג את דף הקונקטור:

- בחר בדף קונקטורי נתונים.

- בחר אירועי אבטחה.

- לאחר מכן בחר את הדף פתח קונקטור בחלונית התצוגה המקדימה.

- ודא שיש לך את ההרשאות המתאימות כמתואר תחת תנאים מוקדמים.

- בחר התקן סוכן במחשב הווירטואלי של Windows ולאחר מכן בקישור שמופיע להלן.

- עבור כל מחשב וירטואלי שברצונך לחבר, בחר את שמו ברשימה המופיעה משמאל ולאחר מכן בחר התחבר.

- בחר איזו ערכת אירועים (הכל, משותפת או מינימלית) ברצונך להזרים.

- בחר החל שינויים.

חיבור מכונות Windows שאינן חלק מ Azure VM

כדי להציג את דף הקונקטור:

- בחר בדף קונקטורי נתונים.

- בחר אירועי אבטחה.

- לאחר מכן בחר את הדף פתח קונקטור בחלונית התצוגה המקדימה.

- ודא שיש לך את ההרשאות המתאימות כמתואר תחת תנאים מוקדמים.

- בחר התקן סוכן במחשב Windows ולאחר מכן בקישור שמופיע להלן.

- בחר את קישורי ההורדה המתאימים המופיעים בצד שמאל, תחת מחשבי Windows.

- באמצעות קובץ ההפעלה שהורדת, התקן את הסוכן במערכות Windows לבחירתך והגדר אותו באמצעות מזהה סביבת העבודה והמפתחות המופיעים מתחת לקישורי ההורדה שהוזכרו לעיל.

- בחר איזו ערכת אירועים (הכל, משותפת או מינימלית) ברצונך להזרים.

- בחר החל שינויים.

- בתהליך ההתקנה תתבקש להכניס את ה Workspace ID וה- Key (הם מופיעים בהסבר על התהליך), ראה תרשים.

חיבור קונקטור CEF

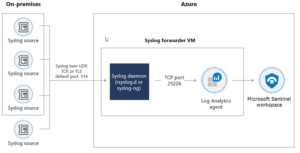

קונקטור CEF פורס שרת Syslog Forwarder כדי לתמוך בתקשורת בין רכיבי אבטחת המידע לבין Microsoft Sentinel. השרת מורכב ממכונת לינוקס ייעודית עם סוכן Log Analytics עבור לינוקס מותקן. רבים מקונקטורי הנתונים של Microsoft Sentinel שהם ספציפיים לספק משתמשים בקונקטור CEF.

הדיאגרמה הבאה מציגה את ההתקנה עבור שרת של Linux עם חיבור של מקורות Syslog מרכיבי אבטחת המידע המקומיים ששולחים אירועים באופן מאובטח לשרת. על השרת מותקן סוכן של Log Analytics, סוכן זה קולט את הארועים מהרשת הפנימית של הארגון ולאחר מכן מעביר את יומני הרישום לסביבת העבודה של Microsoft Sentinel.

ניתוח סנטינל של מיקרוסופט (Microsoft Sentinel Analytics)

Microsoft Sentinel Analytics עוזר לך לזהות, לחקור ולתקן איומי אבטחת סייבר. צוות SOC (מרכז האבטחת מידע בארגון) יכול להשתמש ב- Microsoft Sentinel Analytics כדי להגדיר כללי ניתוח ושאילתות לזיהוי בעיות בסביבה של הארגון.

מהו ניתוח סנטינל של מיקרוסופט?

Microsoft Sentinel Analytics מספק מספר פונקציות שבהן באפשרותך להשתמש כדי ליישם אבטחה עבור הנתונים והמשאבים בארגון.

באפשרותך לנתח נתונים היסטוריים שנאספו מתחנות העבודה, השרתים, התקני הרשת, חומות האש, מערכות למניעת חדירות, חיישנים וכן הלאה. Microsoft Sentinel Analytics מנתח נתונים ממקורות שונים כדי לזהות פעילות חשודה או פעילות חריגה. על-ידי שימוש בכללי ניתוח, באפשרותך להפעיל התראות המבוססות על טכניקות התקיפה המשמשות גורמים זדוניים ידועים. באפשרותך להגדיר כללים אלה כדי להבטיח שה-SOC של הארגון יקבל התראה על אירועי אבטחה פוטנציאליים בסביבה של הארגון בזמן.

מדוע להשתמש בכללי ניתוח עבור פעולות אבטחה?

למרות שחלק ממוצרי אבטחת המידע הנמצאים בארגון שהוטמעו והם יכולים לעזור לך לזהות איומים, ה-Microsoft Sentinel Analytics ממלא תפקיד חשוב בזיהוי הכולל של איומי האבטחה על-ידי ביצוע קורולציות והתאמות בין כל רכיבי אבטחת המידע בארגון. כמו כן מבוצעות התאמות של האותות המשפיעים על נוכחותו של איום אבטחת סייבר. עם כללי הניתוח המתאים, אפשר לקבל תובנות מהיכן הגיעה התקפה, אילו משאבים נפגעו, נתונים פוטנציאליים שאבדו, יחד עם ציר הזמן של האירוע.

מקרי שימוש נפוצים בניתוח אבטחה כוללים:

- זיהוי חשבונות שנפרצו

- ניתוח התנהגות משתמשים כדי לזהות דפוסים שעלולים להיות חשודים

- ניתוח תעבורת רשת לאיתור מגמות המצביעות על מתקפות פוטנציאליות

- זיהוי של חדירת נתונים על ידי תוקפים

- זיהוי איומים פנימיים

- חקירת אירועים

- צייד איומים

ייתכן שלא תוכל לזהות חלק מהאיומים באמצעות כלי הגנה קונבנציונליים, כגון חומות אש או פתרונות נגד תוכנות זדוניות. איומים מסוימים יכולים להיות קיימים בארגון במשך חודשים. שילוב נתונים, שנאספו על-ידי כלים ומוצרים מרובים, עם העוצמה של בינה מלאכותית סנטינל יכול לעזור לך לזהות, לנתח ולצמצם איומים פנימיים.

באפשרותך גם להשתמש בכללי ניתוח כדי ליצור התראות מותאמות אישית המשתמשות במחוונים להתקפה. אינדיקטורים אלה יכולים לזהות התקפות פוטנציאליות שמתבצעות בזמן אמת. ניתוח בזמן אמת יעזור לצוות CSO בארגון לשפר את היעילות של החקירה המורכבת ולזהות איומים מהר יותר.

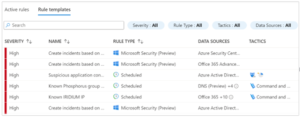

היכרות עם דף הבית של Analytics

סוגי כללים וניתוח הכללים

באמצעות חוקים וכללים של Microsoft Sentinel, באפשרותינו לקבוע את התצורה של הודעות והתראות בהתבסס על נתונים המגיעים מהמקורות המחוברים ל- Microsoft Sentinel. התראות אלה יסייעו להבטיח שצוות SOC ידע מתי מתרחש איום, ולאחר מכן הצוות יוכל להגיב כראוי כדי למנוע מהאיום להגיע לנכסי החברה של הארגון.

באפשרותך לחפש איומים פוטנציאליים באמצעות כללי הניתוח המוכללים ש- Microsoft Sentinel Analytics מספק כחלק מתבניות מוגדרות מראש, מיקרוסופט משפרת ומוסיפה על בסיס כמעט יום יומי תבניות שבעזרתן אפשר להגדיר חוקים וכללים.

קיימים כיום מספר סוגים של כללי ניתוח:

- כללי האבטחה אבטחה של מיקרוסופט

- היתוך (Fusion)

- ניתוח התנהגות של שפת מכונה (ML)

- גילוי אנומליות (פעולות לא הגיוניות או רצויות)

- התראות מתוזמנות

- טיפול באיומים כמעט בזמן אמת (NRT)

כללי האבטחה של מיקרוסופט

באפשרותך לקבוע את התצורה של פתרונות האבטחה של Microsoft המחוברים ל- Microsoft Sentinel כדי ליצור באופן אוטומטי אירועים מכל ההתראות שנוצרו בשירות המחובר. לדוגמה, באפשרותך לקבוע את התצורה של הארגון כך שיקבל התראה כאשר משתמש שסווג כאיום בסיכון גבוה מנסה להיכנס למשאבי החברה ולגשת אליהם.

באפשרותך לקבוע את התצורה של פתרונות האבטחה הבאים כדי להעביר את ההתראות שלהם ל- Microsoft Sentinel:

- אבטחת יישומי ענן של Microsoft

- Azure Defender for Server

- Azure Defender for IoT

- Microsoft Defender for Identity

- Microsoft Defender עבור Office 365

- Azure Active Directory Identity Protection

- Microsoft Defender for Endpoint

באפשרותך לסנן התראות אלה לפי חומרה ולפי טקסט ספציפי הכלול בשם ההתראה.

ניתוח התנהגותי בעזרת אלגוריתמים של ML (שפת מכונה)

Microsoft Sentinel Analytics כולל כללי ניתוחים התנהגותיים מוכללים של שפת מכונה – ML . לא ניתן לערוך כללים וחוקים אלו. כללים אלה משתמשים באלגוריתמים של שפת מכונה של Microsoft כדי לזהות פעילות חשודה. אלגוריתמים של שפת מכונה מתאימים את מספר התקריות ברמה נמוכה לתקריות אבטחה ברמה גבוהה. אלגוריתמים אלו חוסכים שעות של חקירה שהיינו צריכים להשקיע בניתוח ידני של התראות רבות ממוצרים שונים ובקורלציה ביניהן. אלגוריתמים של שפת מכונה עוזרים להפחית את הרעש סביב התראות על-ידי קליטה וחיבור מהירים של נתונים חשובים ולהציג רק את האיומים הרלוונטיים ובך ממסך את האירועים הלא משמעותיים (False Positive)

לדוגמה, על-ידי שימוש בכלל ניתוח התנהגותי של שפת מכונה, באפשרותך לזהות פעילות חריגה של פרוטוקול מעטפת מאובטחת (SSH) או פעילות כניסה של פרוטוקול שולחן עבודה מרוחק (RDP).

התראות מתוזמנות

כללי ניתוח התראות מתוזמנות מאפשרים להגדיר באופן ידני את הכללים והחוקים על בסיס צורך אירגוני. באפשרותך להגדיר ביטוי משל הארגון באמצעות שפת השאילתות של Kusto (KQL) כדי לסנן את אירועי האבטחה, ובאפשרותך להגדיר לוח זמנים להפעלת הכלל.

עיון בתבניות הכללים הקיימות

באפשרותך להשתמש בחלק מתבניות הכללים הקיימות כדי ליצור כלל יחיד ובאחרות כדי ליצור כללים מרובים עם אפשרויות התאמה אישית שונות. תבניות הנמצאות בשימוש מציגות את התווית IN USE בדף התבנית כפי שמוצג בצילום המסך הבא.

על-ידי בחירת אחד מהכללים בכרטיסיה התבניות, באפשרותך לבחון את מאפייני הכלל. עבור כל כלל, באפשרותך לסקור את:

- רמת חומרת האירוע. מצביע על החשיבות של ההתראה. ישנן ארבע דרגות חומרה:

- גבוה

- בינוני

- נמוך

- אינפורמטיבי

- שם הכלל. פעולה זו מספקת שם בעל משמעות עבור כלל ההתראה.

- סוג כלל. פעולה זו מגדירה את סוג הכלל שיכול להיות אחד מארבעת הסוגים הבאים:

- היתוך (Fusion)

- אבטחה של מיקרוסופט

- ניתוח התנהגות ML (אלגוריתמים של שפת מכונה)

- מתוזמנת (לפי זמנים מוגדרים בכלל / חוק)

- מקור נתונים. פעולה זו מציינת את קונקטור מקור הנתונים שיצר את ההתראה.

- טקטיקות. זה מציין טכניקות ומתודולוגיות במודל MITRE ATT&CK המשמש סוגים שונים של תוכנות זדוניות.

הערה: MITRE ATT&CK הוא בסיס ידע נגיש ברחבי העולם של טקטיקות וטכניקות יריב המבוססות על תצפיות בעולם האמיתי. בסיס הידע של ATT&CK מספק בסיס לפיתוח מודלים ומתודולוגיות ספציפיים של איומים במגזר הפרטי, בממשל ובקהילת המוצרים והשירותים של אבטחת הסייבר.

יצירת כלל אנליטי מתבנית כלל

בעת בחירת תבנית כלל מוגדרת מראש, חלונית הפרטים מספקת את לחצן צור כלל. על-ידי בחירה בלחצן זה, באפשרותך ליצור כלל ניתוח מתבנית זו. ההרכב של כלל הניתוח שנבנה מהתבנית תלוי בסוג הכלל שתבחר.

כלל שאתה יוצר מתבניות האבטחה של Microsoft מורכב מהרכיבים הבאים:

- שם. אפשרות זו מאוכלסת מראש משמה של תבנית הכלל.

- תיאור. פעולה זו מספקת פרטים נוספים על יצירת ההתראות.

- סטטוס. פעולה זו מציינת אם כלל הניתוח זמין או מושבת.

- אוטומציה של כללים אנליטיים. פעולה זו מציינת את מקור ההתראה מאחד משירותי האבטחה של Microsoft.

- סנן לפי חומרת הארוע. כיוונון התראות ממקור בהתבסס על רמת החומרה, שיכולה להיות גבוהה, בינונית, נמוכה או אינפורמטיבית.

- כלול התראות ספציפיות. השתמש כדי לסנן התראות המכילות טקסט ספציפי בשמם.

- אל תכלול התראות ספציפיות. השתמש כדי לסנן התראות שאינן מכילות טקסט ספציפי בשמם.

צילום המסך הבא מציג דוגמה ליצירת אירוע מהתראות שנוצרו על-ידי מרכז האבטחה של Azure.

יצירת חוקי ניתוח מאשף החוקים

באפשרותך ליצור חוקי ניתוח מותאם אישית כדי לחפש פעילויות ואיומים.

יצירת כלל ניתוח מתוזמן מותאם אישית

יצירת כלל/חוק מותאם אישית מסוג שאילתה מתוזמנת מספקת לך התאמה אישית בעזרת שאילתא ב- KQL (שפת שאילתות פשוטה לתחביר), הגדרת לוח זמנים להפעלת ההתראה ומאפשרת הפעלה של תהליכים אוטומטיים.

כדי ליצור חוק שאילתה מתוזמן, בפורטל Azure, תחת Microsoft Sentinel, בחר log analytics. בשורת הכותרת, בחר +צור ולאחר מכן בחר כלל שאילתה מתוזמן.

הערה באפשרותך גם ליצור כלל מתוזמן על-ידי בחירת כלל מתוזמן מהרשימה כללים ותבניות בחלונית ניתוח ולאחר מכן בחירה באפשרות צור כלל בחלונית הפרטים.

כלל שאילתה מתוזמן שאתה יוצר מורכב מהרכיבים הבאים:

הכרטיסיה 'הגדרת לוגיקת כללים'

בכרטיסיה הגדרת לוגיקת כללים, באפשרותך להגדיר את שיטת הזיהוי על-ידי ציון קוד KQL שיפעל מול סביבת העבודה של Microsoft Sentinel. שאילתת KQL תסנן את נתוני האבטחה המשמשים להפעלה וליצירת אירוע.

בעת הזנת מחרוזת שאילתת KQL בשדה שאילתת כלל, באפשרותך להשתמש במקטע סימולציית תוצאות (תצוגה מקדימה) כדי לסקור את תוצאות השאילתה. המקטע הדמיית תוצאות (תצוגה מקדימה) יעזור לך לקבוע אם השאילתה החזירה את התוצאות הצפויות.

העשרת התראות (תצוגה מקדימה)

העשרת התראות מאפשרת לך להתאים אישית עוד יותר את תוצאת השאילתה של הארגון.

מיפוי ישויות

במקטע מיפוי ישויות, באפשרותך להגדיר עד חמש ישויות מתוצאות השאילתה ולאחר מכן להשתמש בישויות אלה כדי לבצע ניתוח מעמיק. על-ידי בחירה באפשרות הוסף ישות חדשה כדי להוסיף ישויות אלה לכלל השאילתה. ישויות אלה יכולות לעזור לך לבצע חקירה חזותית מכיוון שהן יופיעו כקבוצה בכרטיסיה אירוע. חלק מהישויות מכילות מידע המייצג משתמש, מחשב מארח או כתובת IP.

פרטים מותאמים אישית

במקטע פרטים מותאמים אישית, באפשרותך להגדיר זוגות ערכי מפתח אשר, אם הם מופיעים בתוצאת השאילתה, יציגו פרמטר אירוע בתוצאות.

פרטי התראה

במקטע פרטי התראה, באפשרותך להזין טקסט חופשי כפרמטרים שניתן לייצג בכל מופע של ההתראה; אלה יכולים גם להכיל את הטקטיקות והחומרה שהוקצו למופע זה של ההתראה.

תזמון שאילתות

במקטע תזמון שאילתות, באפשרותך לקבוע באיזו תדירות השאילתה צריכה לפעול, ובאיזו מרחק בהיסטוריה השאילתה צריכה לחפש בנתונים. חשוב שלא תחפש נתונים ישנים יותר מתדירות ההפעלה של השאילתה, מכיוון שהדבר עלול ליצור התראות כפולות.

סף התראה

במקטע סף התראה, באפשרותך לציין את מספר התוצאה החיובית שניתן להחזיר עבור הכלל לפני שהוא יוצר התראה. באפשרותך להשתמש באופרטורים הלוגיים הבאים כדי להגדיר ביטוי לוגי מתאים:

- הוא גדול מ-

- הוא פחות מ-

- שווה ל-

- אינו שווה ל-

קיבוץ אירועים

במקטע קיבוץ אירועים, באפשרותך לבחור אחת משתי האפשרויות הבאות:

- קבץ את כל האירועים להתראה אחת. זוהי אפשרות ברירת המחדל, והיא יוצרת התראה יחידה אם השאילתה מחזירה יותר תוצאות מסף ההתראה שצוין.

- הפעל התראה עבור כל אירוע. אפשרות זו יוצרת התראות ייחודיות עבור כל אירוע המוחזר על-ידי השאילתה.

הגדרות אירוע (תצוגה מקדימה)

השתמש בכרטיסיה הגדרות אירוע כדי ליצור תקריות, הנוצרות על-ידי קיבוץ התראות בהתבסס על גורמים מפעילים ומסגרות זמן.

במקטע קיבוץ התראות, באפשרותך להפחית את הרעש מהתראות מרובות על-ידי קיבוץ שלהן לאירוע אחד. בעת הפיכת קיבוץ של התראות קשורות לזמין, באפשרותך לבחור מבין האפשרויות הבאות:

- קיבוץ התראות לאירוע יחיד אם כל הישויות תואמות (מומלץ)

- קיבוץ כל ההתראות המופעלות על-ידי כלל זה לאירוע יחיד

- קיבוץ התראות לאירוע יחיד אם הישויות שנבחרו תואמות (לדוגמה, כתובות IP של מקור או יעד).

ניתן גם לפתוח מחדש אירועי התאמה שנסגרו אם נוצרת התראה אחרת השייכת לאירוע שנסגר בעבר.

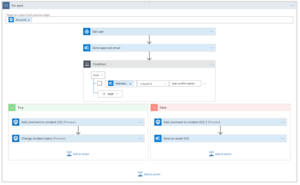

אוטומציות Microsoft Sentinel

אוטומציות לובשות מספר צורות שונות ב- Microsoft Sentinel. החל מכללי אוטומציה המנהלים באופן מרוכז את האוטומציה של הטיפול בתקריות והתגובה, וכלה בספרי הפעלה המפעילים רצפים קבועים מראש של פעולות כדי לספק אוטומציה מתקדמת רבת עוצמה וגמישה למשימות התגובה לאיומים של הארגון.

כללי אוטומציה

כללי אוטומציה מאפשרים למשתמשים לנהל באופן מרוכז את האוטומציה של הטיפול באירועים. כללי אוטומציה גם מאפשרים לך להפוך תגובות לאוטומטיות עבור כללי ניתוח מרובים בו-זמנית. תיוג, הקצאה או סגירת אירועים באופן אוטומטי ללא צורך בספרי הדרכה, שליטה בסדר הפעולות המבוצעות. כללי אוטומציה ייעלו את השימוש באוטומציה ב- Microsoft Sentinel ויאפשרו לפשט זרימות עבודה מורכבות עבור תהליכי תיאום האירועים.

ספרי משחק (Play books)

אוסף של פעולות תגובה, תיקון ואוטומציה שניתן להפעיל מ- Microsoft Sentinel באופן אוטומטי. השילוב עם מערכות אחרות הן פנימיות והן חיצוניות הניתנות להגדרה לפעולה אוטומטית בתגובה להתראות או תקריות ספציפיות, כאשר הוא מופעל על ידי כללי ניתוח או כללי אוטומציה, בהתאמה. ניתן גם להפעיל אותו באופן ידני לפי דרישה, בתגובה להתראות, מדף התקריות.

ספרי הפעלה ב- Microsoft Sentinel מבוססים על זרימות עבודה המוכללות ב- Azure Logic Apps, שירות ענן שעוזר לך לתזמן, להפוך משימות וזרימות עבודה לאוטומטיות ולתאם אותן במערכות שונות ברחבי הארגון.

יצירת כללי אוטומציה

כללי אוטומציה הם דרך לנהל באופן מרכזי את האוטומציה של טיפול באירועים, ומאפשרים לבצע משימות אוטומציה פשוטות מבלי להשתמש בספרי הדרכה (Play books) לדוגמה, כללי אוטומציה מאפשרים להקצות אירועים באופן אוטומטי לאנשי הצוות המתאימים, לתייג אירועים כדי לסווג אותם, לשנות את מצב האירועים ולסגור אותם. כללי אוטומציה יכולים גם להפוך תגובות לאוטומטיות עבור כללי ניתוח מרובים בו-זמנית, לשלוט בסדר הפעולות המבוצעות ולהפעיל ספרי הפעלה עבור אותם מקרים שבהם יש צורך במשימות אוטומטיות מורכבות יותר.

להב אוטומציה

ניתן לנהל את כללי האוטומציה תחת הכרטיסיה כללי אוטומציה. ניתן לייצור ליצור כללי אוטומציה חדשים ולערוך את הקיימים. ניתן גם לגרור כללי אוטומציה כדי לשנות את סדר הביצוע ולהפוך אותם לזמינים או ללא זמינים.

בחלון האוטומציה נמצאים כל הכללים המוגדרים בסביבת העבודה, יחד עם המצב שלהם (זמין/לא זמין) ועל אילו כללי ניתוח הם מוכלים.

אשף כללי ניתוח

בכרטיסיה תגובה אוטומטית של אשף כללי הניתוח, באפשרותך לראות, לנהל וליצור כללי אוטומציה החלים על כלל הניתוח המסוים שנוצר או נערך באשף.

לחיצה על צור אוטומציה תאפשר לבחור אחד מסוגי הכללים (כלל שאילתה מתוזמנת או כלל יצירת אירועים של Microsoft) מהתפריט העליון בחלון ה- Analytics, או אם תבחר כלל ניתוח קיים ותבחר ערוך, תפתח את אשף הכללים. כאשר תבחר בכרטיסיה תגובה אוטומטית, תראה מקטע בשם אוטומציה של תקריות, שתחתיו יוצגו כללי האוטומציה החלים כעת על כלל זה. באפשרותך לבחור כלל אוטומציה קיים לעריכה.

חלון התקריות

ניתן גם ליצור כלל אוטומציה מחלון התקריות, כדי להגיב לאירוע יחיד שחוזר על עצמו. אפשרות זו שימושית בעת יצירת כלל לסגירה אוטומטית של אירועים "רועשים – False positive". בחירת אירוע מהתור ובחירת צור כלל אוטומציה מהתפריט העליון.

תבחין שהחלונית צור כלל אוטומציה חדשה אכלסה את כל השדות בערכים מהאירוע. הוא מכנה את הכלל באותו שם כמו האירוע, מחיל אותו על כלל הניתוח שיצר את האירוע, ומשתמש בכל הישויות הזמינות באירוע כתנאי לכלל. הוא גם מציע פעולת דיכוי (סגירה) כברירת מחדל, ומציע תאריך תפוגה לכלל. באפשרותך להוסיף או להסיר תנאים ופעולות, ולשנות את תאריך התפוגה, כרצונך.

רכיבים של כללי האוטומציה

כללי אוטומציה מורכבים ממספר רכיבים:

- טריגר: כללי האוטומציה שמופעלים על ידי יצירת אירוע.

לסקירה – אירועים נוצרים מהתראות על-ידי כללי ניתוח, קיימים מספר סוגים של ארועים.

- תנאים: ניתן להגדיר קבוצות מורכבות של תנאים כדי לקבוע מתי יש להפעיל פעולות. תנאים אלה מבוססים בדרך כלל על המצבים או הערכים של תכונות האירועים והישויות שלהם, והם יכולים לכלול אופרטורים AND/OR/NOT/CONTAIN .

- פעולות: ניתן להגדיר פעולות שיפעלו כאשר התנאים מתקיימים. באפשרותך להגדיר פעולות רבות בכלל, ובאפשרותך לבחור את הסדר שבו הן יפעלו. ניתן להגדיר את הפעולות הבאות באמצעות כללי אוטומציה, ללא צורך בפונקציונליות המתקדמת של מדריך:

- שינוי המצב של אירוע, שמירה על עדכניות זרימת העבודה של הארגון.

בעת שינוי ל"סגור", ציון סיבת הסגירה והוספת הערה. זה עוזר לך לעקוב אחר הביצועים והיעילות של הארגון, ולכוונן כדי להפחית תוצאות חיוביות שגויות.

- שינוי חומרת האירוע – באפשרותך להעריך מחדש את האירוע ולערוך אותו מחדש בהתבסס על נוכחות, היעדרות, ערכים או תכונות של ישויות המעורבות באירוע.

- הקצאת אירוע לצוות – זה עוזר לך לכוון סוגים של תקריות לצוות המתאים ביותר לטפל בהם, או לאנשי הצוות הזמינים ביותר.

- הוספת תג לתקרית – אפשרות זו שימושית לסיווג אירועים לפי נושא, לפי תוקף או לפי כל מכנה משותף אחר.

ספרי הפעלה המשתמשים באחת מגרסאות של ה-Logic Apps שיהיו זמינים להפעלה מכללי האוטומציה.

- תאריך תפוגה: באפשרותך להגדיר תאריך תפוגה בכללי אוטומציה.

- סדר: הגדרת הסדר שבו כללי אוטומציה יפעלו. כללי אוטומציה מאוחרים יותר יעריכו את תנאי האירוע ובהתאם למצבו, לאחר שהופעל על ידי כללי אוטומציה הקודמים.

לדוגמה, אם "כלל האוטומציה הראשון" שינה את חומרת האירוע מ'בינוני' ל'נמוך', ו'כלל האוטומציה השני' מוגדר לפעול רק באירועים בדרגת חומרה בינונית ומעלה, הוא לא יפעל בתקרית זו.

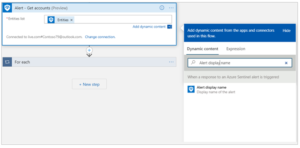

מעצב יישומי אוטומציה

Microsoft Sentinel יוצר את יישום האוטומציה ולאחר מכן ישנה הפניה לדף מעצב יישומי האוטומציה.

מעצב יישומי האוטומציה מספק תבנית עריכה שבו אנו משתמשים כדי להוסיף גורמים שמפעילים פעולות לזרימת העבודה. לדוגמה, באפשרותך לקבוע את תצורת הגורם המפעיל כך שמקורו בקונקטור של Microsoft Sentinel בעת יצירת אירוע אבטחה חדש. הדף מעצב יישומי אוטומציה מספק תבניות מוגדרות מראש רבות שבהן באפשרותך להשתמש. עם זאת, כדי לעצב מדריך חדש, עליך להתחיל עם התבנית Blank Logic App.

הפעילות האוטומטית במדריך מופעלת על-ידי הגורם המפעיל של Microsoft Sentinel. באפשרותך לחפש את הגורם המפעיל של Microsoft Sentinel בתיבת החיפוש של תבנית העיצוב ולאחר מכן לבחור אחד משני הגורמים המפעילים הזמינים הבאים:

- כאשר תגובה להתראה של Microsoft Sentinel מופעלת

- כאשר כלל יצירת תקריות של Microsoft Sentinel הופעל

פתיחת קונקטור Microsoft Sentinel בפעם הראשונה מבקשת ממך להיכנס לארגון באמצעות חשבון משתמש מ- Azure Active Directory (Azure AD) או באמצעות מנהל שירות (service principle). פעולה זו יוצרת חיבור API ל- Azure AD של הארגון. חיבורי ה- API מאחסנים משתנים ואסימונים הדרושים כדי לגשת ל- API עבור החיבור, כגון Azure AD, Office 365 או דומה.

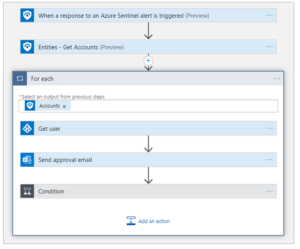

כל מדריך מתחיל עם טריגר ואחריו פעולות המגדירות את התגובה האוטומטית לאירוע אבטחה. באפשרותך לשלב פעולות הקונקטור של Microsoft Sentinel עם פעולות אחרות מהקונקטורים של יישומי אוטומציה אחרים.

לדוגמה, באפשרותך להוסיף את הגורם המפעיל מקונקטור Microsoft Sentinel כאשר אירוע מופעל, לבצע אותו עם פעולה המזהה את הישויות מההתראה של Microsoft Sentinel ולאחר מכן פעולה אחרת השולחת דואר אלקטרוני לחשבון דואר אלקטרוני של Office 365. Microsoft Sentinel יוצר כל פעולה כשלב חדש ומגדיר את הפעילות שאתה מוסיף באפליקציית האוטומציה.

צילום המסך הבא מציג את האירוע שהופעל על-ידי קונקטור Microsoft Sentinel, המזהה חשבון חשוד ושולח דואר אלקטרוני למנהל המערכת.

כל שלב בעיצוב זרימת העבודה כולל שדות שונים שעליך למלא. לדוגמה, הפעולה ישויות – קבל חשבונות מחייבת אותך לספק את רשימת הישויות מהתראה של Microsoft Sentinel. יתרון השימוש ביישומי אוטומציה של Azure הוא שבאפשרותך לספק קלט זה מרשימת התוכן הדינאמי, המאוכלסת בפלטים של השלב הקודם. לדוגמה, הגורם המפעיל של קונקטור Microsoft Sentinel כאשר תגובה להתראת Microsoft Sentinel מופעלת מספק מאפיינים דינאמיים כגון ישויות, שם תצוגה של התראה, שבהם באפשרותך להשתמש כדי למלא את הקלטים.

באפשרותך גם להוסיף קבוצת פעולות בקרה המאפשרת ליישום האוטומציה של הארגון לקבל החלטות. קבוצת פעולות הבקרה יכולה לכלול תנאים לוגיים, תנאי מקרה מתג או לולאות.

פעולת תנאי היא משפט if המאפשר ליישום של הארגון לבצע פעולות שונות בהתבסס על הנתונים שאתה מעבד. הוא מורכב מביטוי בוליאני ושתי פעולות. בזמן ריצה, מנגנון הביצוע מעריך את הביטוי ובוחר פעולה בהתבסס על השאלה אם הביטוי הוא true או false. לדוגמה, הארגון מקבל כמות גדולה של התראות, רבות מהן עם דפוסים חוזרים, שלא ניתן לעבד או לחקור. באמצעות אוטומציה בזמן אמת, צוותי הארגון SecOps יכולים להפחית באופן משמעותי את עומס העבודה שלהם על-ידי אוטומציה מלאה של התגובות השגרתיות לסוגי התראות חוזרים. צילום המסך הבא מציג מצב דומה, שבו בהתבסס על קלט המשתמש, המדריך יכול לשנות את מצב ההתראה. פעולת הבקרה מיירטת את קלט המשתמש, ואם הביטוי מוערך כמשפט אמיתי, המדריך משנה את מצב ההתראה. במקרה שפעולת הבקרה מעריכה את הביטוי כ- false, המדריך יכול להפעיל פעילויות אחרות, כגון שליחת דואר אלקטרוני כמתואר בצילום המסך הבא.

לאחר שתספק את כל השלבים במעצב יישומי האוטומציה, שמור את יישום האוטומציה כדי ליצור מדריך ב- Microsoft Sentinel.

הדף 'אפליקציות Logic App' ב- Microsoft Sentinel

יישומי האוטומציה

ספרי ההדרכה שתיצור/י יופיעו בדף ״ספרי הפעלה״, ותוכל/י להמשיך ולערוך אותם משם.

באפשרותך להפעיל מספר פעולות במדריך מסרגל הכותרת של יישומי האוטומציה:

- הפעל טריגר. השתמש כדי להפעיל את יישום האוטומציה כדי לבדוק את המדריך.

- רענן. השתמש כדי לרענן את המצב של יישום האוטומציה כדי לאחזר את מצב הפעילות.

- עריכה. השתמש כדי להמשיך לערוך את המדריך בדף מעצב יישומי אוטומציה.

- מחק. השתמש כדי למחוק את אפליקציית האוטומציה אם אינך זקוק לה.

- השבת. השתמש כדי להשבית באופן זמני את אפליקציית האוטומציה כדי למנוע את ביצוע הפעולה גם אם הגורם המפעיל מופעל.

- עדכן סכימה. השתמש כדי לעדכן את הסכימה של אפליקציית האוטומציה לאחר שינוי משמעותי באוטומציה.

- שיבוט. השתמש כדי ליצור עותק של יישום האוטומציה הקיים ולאחר מכן השתמש בו כבסיס לשינוי נוסף.

- ייצוא. השתמש כדי לייצא את יישום האוטומציה ל- Microsoft Power Automate ול- Microsoft Power Apps.

המקטע ביסודות מציג מידע תיאורי אודות יישום האוטומציה. לדוגמה, הגדרת אפליקציית האוטומציה מציגה את מספר הגורמים המפעילים והפעולות שאפליקציית האוטומציה מספקת. באפשרותך להשתמש במקטע סיכום, כדי לסקור מידע מסוכם אודות יישום האוטומציה. ממקטע זה, באפשרותך לבחור את הקישור של יישום האוטומציה כדי לפתוח אותו במעצב יישומי האוטומציה או לסקור את היסטוריית הגורמים המפעילים. המקטע היסטוריית ריצות מציג את הריצות הקודמות של יישום האוטומציה ואם הן הצליחו או נכשלו.

הפוך את התגובה לתקרית ב- Microsoft Sentinel לאוטומטית

כשלב אחרון, עליך לצרף מדריך זה לכללים של הניתוח כדי להפוך את התגובות לאירועים אוטומטיים. באפשרותך להשתמש במקטע תגובה אוטומטית בכלל הניתוח כדי לבחור מדריך שיפעל באופן אוטומטי בעת יצירת ההתראה. לקבלת מידע נוסף אודות אופן היצירה של כלל ניתוח, עיין במודול "זיהוי איומים באמצעות ניתוח Microsoft Sentinel".

תיאור ניהול אירועים

כמו כל עסק, הארגון מתמודדת עם איומים הקשורים לטכנולוגיה על הארגון שלה. Microsoft Sentinel יכולה לעזור לצוות ה- IT של הארגון לארגן, לחקור ולעקוב אחר איומים אלה משלב היצירה ועד לפתרון. האיומים נקראים תקריות.

ניהול תקריות ב- Microsoft Sentinel

ניהול אירועים הוא התהליך המלא של חקירת האירוע, מיצירה לחקירה מעמיקה ולבסוף לפתרון. Microsoft Sentinel מספק סביבת ניהול אירועים מלאה שבה באפשרותך לבצע שלבים אלה. באפשרותך להשתמש ב- Sentinel כדי לסקור מידע מפורט על אירועים, להקצות בעלים של אירוע, להגדיר ולתחזק את חומרת האירוע ולנהל את מצב האירוע.

הבנת ראיות וישויות

Microsoft Sentinel משתמשת במקורות שונים של מידע אבטחה כדי ליצור תקריות. כחלק מצוות אבטחת מידעי בארגון, תצטרך להבין מקורות אלה כדי להשתמש בצורה הטובה ביותר בניהול אירועים ב- Microsoft Sentinel.

ראיות לתקריות

ראיות לתקריות כוללות את המידע על אירוע האבטחה ונכסים קשורים של Microsoft Sentinel המזהים איומים בסביבת Microsoft Sentinel. הראיות מציגות כיצד זוהה האיום ב- Microsoft Sentinel. הוא מקשר אותך בחזרה למשאבים הספציפיים שבהם תוכל להשתמש כדי להגביר את המודעות של הארגון לפרטי האירוע.

אירועים

אירועים מקשרים אותך בחזרה לאירוע ספציפי אחד או יותר מסביבות העבודה של Log Analytics המשויכות ל- Microsoft Sentinel. כשלעצמם, סביבות עבודה אלה מכילות בדרך כלל אלפי אירועים רבים מכדי לנתח אותם באופן ידני. אם השאילתה המצורפת לכללי הניתוח של Microsoft Sentinel מחזירה אירועים, אירועים אלה מצורפים לאירועים שנוצרים לצורך סקירה נוספת אפשרית. באפשרותך להשתמש באירועים אלה כדי להבין את ההיקף והתדירות של האירוע לפני שתמשיך לחקור.

התראות

רוב התקריות נוצרות עקב התראת הכללים הנוצרים כחלק מתבניות כללים מוכנות ומוגדרות על ידי מיקרוסופט או כחלק הגדרות של כללים באופן ידני. דוגמאות להתראות כוללות:

- איתור קבצים חשודים

- זיהוי פעילויות משתמש חשודות

- ניסיון העלאת רמת הרשאות המשתמש (חיפוש משתמש שהוא מנהל המערכת)

כללי ניתוח מפיקים התראות, המבוססות על שאילתות KQL או על חיבור ישיר לפתרונות האבטחה של Microsoft (כגון Microsoft Defender לענן או Microsoft 365 Defender). אם תהפוך את קיבוץ ההתראות לזמין, Microsoft Sentinel יכלול כל ראיה הקשורה לאירוע.

סימניות

בעת חקירת אירוע, ייתכן שתזהה אירועים שברצונך לעקוב אחריהם או לסמן אותם לצורך חקירה מאוחרת יותר. באפשרותך לשמר את השאילתות המופעלות ב- Log Analytics על-ידי בחירת אירוע אחד או יותר וייעודם כסימניות (תייוג). באפשרותך גם להקליט הערות ותגיות כדי ליידע טוב יותר על תהליכי ציד איומים מאוחרים יותר. הסימניות זמינות לך ולחברי הצוות של הארגון.

ישויות כחלק מתקרית

ישות מתייחסת למשאב רשת או משתמש המעורבים באירוע. באפשרותך להשתמש בישויות כנקודות כניסה כדי לחקור את כל ההתראות והמתאמים המשויכים לישות זו.

קשרי הגומלין בין הישויות הינו שימושי בחקירת האירועים. במקום לנתח את התראות הזהויות, התראות הרשת והתראות הגישה לנתונים בנפרד, באפשרותך להשתמש בישויות כדי לצפות בכל ההתראות המשויכות למשתמש, מארח או כתובת מסוימים בסביבה של הארגון.

חלק מסוגי הישויות כוללים:

- חשבון

- מארח

- כתובת IP

- כתובת URL

- קובץהש

ניהול אירועים

לאחר שתתחיל להשתמש ב- Microsoft Sentinel כדי ליצור תקריות, אתה וצוות ה- IT בארגון תרצו לחקור תקריות אלה. על ידי שימוש בכלי החקירה והניתוח המתקדמים כדי לאסוף מידע ולקבוע שלבי תיקון.

חקירת תקריות

כדי לזהות ולפתור בעיות אבטחה בארגון, תחילה תרצה לחקור תקריות כלשהן. הדף General overview ב- Microsoft Sentinel מספק רשימה של האירועים האחרונים במסך כולל ומרכזי. לקבלת פרטים נוספים וסקירה מלאה של התקריות בארגון, תשתמש בדף 'אירועים', המציג את כל האירועים בסביבת העבודה הנוכחית ופרטים אודות אירועים אלה.

מדף זה, תוכל לנקוט צעדים שונים כדי לחקור אירועים.

סקירת תקריות

הדף 'תקריות' מספק רשימה מלאה של תקריות ב- Microsoft Sentinel. הוא גם מספק מידע בסיסי על אירועים, כולל חומרה, מזהה, תואר, התראות, שמות מוצרים, זמן יצירה, זמן עדכון אחרון, בעלים ומצב. באפשרותך למיין לפי כל עמודת אירוע ולסנן את רשימת האירועים לפי שם, חומרה, מצב, שם מוצר או בעלים.

בחירת אירוע כלשהו תציג מידע נוסף אודות האירוע בעמודה פרטים. מידע זה יכול לעזור לך להבהיר את האופי, ההקשר ודרך הפעולה של אירוע.

בדיקת פרטי האירוע

דף פרטי האירוע מספק תיאור של האירוע ומפרט את הראיות, הישויות והטקטיקות הקשורות לאירוע. הוא מכיל גם קישורים לחוברות עבודה משויכות ולכללים האנליטיים שיצר את האירוע.

אפשר להתייחס לכל הפרטים האלה כדי להבין טוב יותר את ההקשר של האירוע. לדוגמה, באירוע של התקפת brute force, ייתכן שתעבור אל שאילתת יומן הרישום של ניתוח ההתראה כדי לקבוע את מספר ההתקפות שבוצעו.

ניהול הבעלות, המצב והחומרה של האירוע

לכל אירוע שנוצר ב- Microsoft Sentinel מצורפים מטה-נתונים הניתנים לניהול. מידע זה יכול לעזור לך:

- הגדרה ומעקב אחר המצב של אירוע משלב היצירה ועד לפתרון

- הגדרה וסקירה של חומרת

- הקצאה ומעקב אחר בעלות עבור האירוע

בעלות

בסביבה טיפוסית, לכל אירוע יש להקצות בעלים מצוות האבטחה של הארגון. בעל האירוע אחראי על הניהול הכולל של האירוע, כולל חקירה ועדכוני סטטוס. באפשרותך לשנות בעלות בכל עת כדי להקצות את האירוע לחבר צוות אבטחה אחר לצורך חקירה נוספת או הסלמה.

מצב

לכל אירוע חדש שנוצר ב- Microsoft Sentinel מוקצה מצב של אירוע חדש. בסקירה של התקריות בארגון עם אפשרויות תגובה, ישנה אפשרות לשינויי ידני של מצב האירוע כך שישקף את המצב הנוכחי של האירוע. עבור אירועים הנמצאים בחקירה, ההגדרה היא מצב כפעיל. כאשר האירוע נפתר במלואו, ההגדרה היא האירוע סגור.

כאשר מגדירים את האירוע כסגור, נתבקש לבחור אחת מהאפשרויות הבאות מתוך רשימה נפתחת:

- חיובי אמיתי: פעילות חשודה

- חיובי שפיר: חשוד אך צפוי

- תוצאה חיובית שגויה: לוגיקת התראה שגויה

- תוצאה חיובית שגויה: נתונים שגויים

- לא נקבע

חומרת האירוע

חומרת האירוע נקבעת בהגדרת הכללים או מקור האבטחה של Microsoft שממנו נוצר האירוע. ברוב המקרים, חומרת האירוע נותרת ללא שינוי.

ביצוע ניתוח מעמיק עם גרף חקירה

המשך תחקור האירוע על-ידי בחירה באפשרות חקור בדף פרטי אירוע. פעולה זו פותחת את גרף החקירה, שהוא כלי ויזואלי המסייע לזהות את הגופים המעורבים בתקיפה ואת הקשרים ביניהם. אם האירוע כולל התראות מרובות לאורך ציר הזמן באפשרותנו לסקור את ציר הזמן של ההתראות ואת המתאמים בין ההתראות.

סקירת פרטי הישות

באפשרותך לבחור כל ישות בגרף כדי לצפות במידע נוסף אודות הישות. מידע זה כולל קשרי גומלין עם ישויות אחרות, שימוש בחשבון ומידע על זרימת נתונים. עבור כל אזור מידע, באפשרותך לעבור לאירועים הקשורים ב- Log Analytics ולהוסיף את נתוני ההתראות הקשורים לגרף.

הבנת ניתוחי ההתנהגויות של ישויות

זיהוי איומים בתוך הארגון של הארגון וההשפעה הפוטנציאלית שלהם – בין אם ישות שנפרצה או גורם פנימי זדוני – תמיד היה תהליך ארוך וגוזל זמן ועבודה רבה.

כאשר מנפים התראות, מחבר את הנקודות וצד את האיומים באופן פעיל, זה מסתכם בכמויות אדירות של זמן ומאמץ שהושקעו עם החזרות מינימליות. וגם, האפשרות של איומים מתוחכמים לחמוק מגילוי. איומים חמקמקים כמו איומים של ZERO DAY, ממוקדים ומתקדמים יכולים להיות המסוכנים ביותר לארגון, מה שהופך את הזיהוי שלהם לקריטי עוד יותר .

יכולת אופן הפעולה של הישות ב- Microsoft Sentinel מקטינה את עומסי העבודה של האנליסטים של בארגון ואת חוסר הוודאות הנובע ממאמציהם, כך שהאנליסטים יכולים להתמקד בחקירה ובתיקון ולא בסינון ההתראות הרלוונטיות

כאשר Microsoft Sentinel אוספת יומנים והתראות מכל מקורות הנתונים המחוברים, היא מנתחת ובונה פרופילים התנהגותיים בסיסיים של ישויות הארגון (משתמשים, מארחים, כתובות IP, יישומים וכו '). הניתוח הוא על פני ציר הזמן. באמצעות טכניקות שונות ויכולות של שפת מכונה, סנטינל יכולה לזהות פעילות חריגה ולעזור לך לקבוע אם נכס נפגע. לא רק זאת, אלא שהוא גם יכול להבין את הרגישות היחסית של נכסים מסוימים, לזהות קבוצות עמיתים של נכסים ולהעריך את ההשפעה הפוטנציאלית של כל נכס נתון שנפרץ ("רדיוס הפיצוץ" שלו). חמושים במידע זה, תוכלו לתעדף ביעילות את החקירה ואת הטיפול באירועים.

ניתוח מונחה אבטחה

מיקרוסופט אימצה את הפרדיגמה של גרטנר לפתרונות UEBA, מיקרוסופט סנטינל מספקת גישה של "מחוץ פנימה", המבוססת על שלוש מסגרות התייחסות:

מקרי השימוש: תיעדוף של וקטורים ותרחישים רלוונטיים לתקיפה המבוססים על מחקר אבטחה התואם את מסגרת טקטיקות ה- MITRE ATT&CK של טקטיקות, טכניקות ותת-טכניקות המציבות ישויות שונות כקורבנות (על בסיס היסטוריה), Microsoft Sentinel מתמקדת באופן ספציפי ביומני הרישום החשובים ביותר שכל מקור נתונים יכול לספק.

מקורות נתונים: תמיכה במקורות נתונים של Azure , Microsoft Sentinel בוחרת את מקורות הנתונים של ספקים חיצוניים כדי לספק נתונים התואמים לתרחישי האיומים שלנו.

ניתוח נתונים: Microsoft Sentinel משתמשת באלגוריתמים של שפת מכונה (ML) ומזהה פעילויות חריגות המציגות ראיות בצורה ברורה ותמציתית בצורה של העשרות הקישוריות.

Microsoft Sentinel מציג ממצאים המסייעים למנתחי האבטחה של הארגון לקבל הבנה ברורה של פעילויות חריגות בהקשר, ובהשוואה לפרופיל הבסיסי של המשתמש. פעולות המבוצעות על ידי משתמש (או מארח, או כתובת) מוערכות באופן הקשרי, כאשר תוצאה "אמיתית" מצביעה על אנומליה מזוהה:

- במיקומים גיאוגרפיים, מכשירים וסביבות שונות.

- על פני אופק זמן ותדר (בהשוואה להיסטוריה של המשתמש עצמו).

- בהשוואה להתנהגות של עמיתים.

- בהשוואה להתנהגות הארגון.

הצגת מידע אודות אופן הפעולה של ישות

דף אופן הפעולה של ישות מאפשר לך לחפש ישויות או לבחור מתוך רשימת הישויות שכבר מוצגות. לאחר הבחירה, הדף 'ישות' מוצג עם מידע וציר זמן של התראות ופעילויות

גרף חקירת האירוע כולל אפשרות לתובנות. תובנות אלו מציגות מידע מנתוני ההתנהגות של הישות.

כיצד להשתמש בדפי ישות

דפי ישויות מתוכננים להיות חלק מתרחישי שימוש מרובים, וניתן לגשת אליהם מניהול אירועים, מגרף החקירה, מסימניות או ישירות מדף חיפוש הישויות תחת ניתוח אופן פעולה של ישויות בתפריט הראשי של Microsoft Sentinel.

ציד של איומי אבטחת סייבר

המונח "Threat hunting" מוגדר באופן שונה על ידי ארגונים שונים. ההגדרה הנפוצה ביותר היא הרעיון שאתה צד באופן יזום דרך הסביבה של הארגון עבור איום או קבוצה של פעילויות שלא זיהית בעבר. החלק של "לא זוהה קודם לכן" הוא מה שמבדיל בין ציד איומים לבין תגובה לתקריות או טריאז'? התראה.

שימושים אחרים במונח צייד כוללים חיפוש איומים באמצעות אינדיקטורים חדשים שהושגו. אם פיד מודיעין האיומים מספק כתובת IP חדשה הנחשבת מזיקה, אנליסט יכול לקחת את כתובת ה- IP ולחפש ביומני הרישום כדי למצוא אם המחוון החדש נראה בעבר. מבחינה טכנית זה לא ציד איומים כי אתה משתמש בנתונים ידועים כגון כתובת IP. Microsoft Sentinel מספקת שאילתות צייד כדי להקל על תהליך זה. חיפוש איומים מבוססי ראיות נוספות מתקרית או התראה נוכחית כחלק מתהליך ניתוח אירועים.

צייד יזום

למה לבצע ציד יזום? כשאתה מחפש איומים "שלא זוהו בעבר", החשש הוא שאם תמתין לזיהוי האיום, השפעת הפגיעה עלולה להיות משמעותית יותר. אם אין לנו אינדיקטור ידוע, אז מה אנחנו צדים? אנו צדים על סמך השערה. ההשערה עשויה להתחיל ב"מודיעין איומים מבצעי", ולאחר מכן לפרט את הטקטיקות והטכניקות של התוקפים. השערה יכולה לחפש טכניקה מסוימת, לא מחוון כמו כתובת IP. אם מזוהה פעילות זדונית, ייתכן שגילינו את התוקף מוקדם יותר בתהליך ההתקפה לפני שתהיה לו הזדמנות לחלץ נתונים.

תהליך לציד איומים

ציד איומים צריך להיות תהליך מתמשך. אנו מתחילים בראש המחזור שלנו עם ההשערה שלנו. ההשערה שלנו עוזרת לנו לתכנן מה אנחנו הולכים לצוד, מה שמחייב אותנו להבין איפה אנחנו הולכים לצוד ואיך נעשה את זה. זה אומר שאנחנו צריכים להבין את הנתונים שיש לנו, את הכלים שיש לנו, את המומחיות שיש לנו ואיך לעבוד איתם. מחזור הציד לא נעצר כשאנחנו מבצעים את הציד. ישנם עדיין מספר שלבים שעלינו לבצע לאורך מחזור החיים, כולל תגובה לחריגות. גם אם לא נמצא איום פעיל, יהיו פעילויות לבצע.

משימות שגרתיות צריכות לכלול:

- הגדרת ניטור חדש.

- שיפור יכולות הזיהוי שלנו.

כל מה שנעשה בציד איומים צריך להיות מתועד. תיעוד לציד צריך לכלול:

- מה, איך ולמה

- קלט ופלט

- כיצד לשכפל את הציד

- השלבים הבאים

ניהול שאילתות ציד איומים של Microsoft Sentinel

Microsoft Sentinel מכיל כלי שאילתות רבי-עוצמה שיכולים לעזור לך, כחלק מצוות מרכז תפעול האבטחה , לאתר ולבודד איומי אבטחה ופעילות לא רצויה בסביבה של הארגון.

ציד באמצעות שאילתות מוכללות ותבניות מוכנות

באפשרותך להשתמש בכלי החיפוש והשאילתה ב- Microsoft Sentinel כדי לחפש איומי אבטחה וטקטיקות ברחבי הסביבה של הארגון. שאילתות ציד מאפשרות לך לסנן כמויות גדולות של אירועים ומקורות נתוני אבטחה כדי לזהות איומים פוטנציאליים או לאתר איומים ידועים או צפויים.

דף הציד ב- Microsoft Sentinel כולל שאילתות מוכללות. שאילתות אלה יכולות להנחות את תהליך הציד של הארגון ולעזור לך לחפש את נתיבי הציד המתאימים כדי לחשוף בעיות בסביבה של הארגון. שאילתות ציד יכולות לחשוף בעיות שאינן משמעותיות מספיק בפני עצמן כדי ליצור התראה, אך התרחשו לעתים קרובות מספיק לאורך זמן כדי להצדיק חקירה.