כאשר מנפים התראות, מחבר את הנקודות וצד את האיומים באופן פעיל, זה מסתכם בכמויות אדירות של זמן ומאמץ שהושקעו עם החזרות מינימליות. וגם, האפשרות של איומים מתוחכמים לחמוק מגילוי. איומים חמקמקים כמו איומים של ZERO DAY, ממוקדים ומתקדמים יכולים להיות המסוכנים ביותר לארגון, מה שהופך את הזיהוי שלהם לקריטי עוד יותר .

יכולת אופן הפעולה של הישות ב- Microsoft Sentinel מקטינה את עומסי העבודה של האנליסטים של בארגון ואת חוסר הוודאות הנובע ממאמציהם, כך שהאנליסטים יכולים להתמקד בחקירה ובתיקון ולא בסינון ההתראות הרלוונטיות

כאשר Microsoft Sentinel אוספת יומנים והתראות מכל מקורות הנתונים המחוברים, היא מנתחת ובונה פרופילים התנהגותיים בסיסיים של ישויות הארגון (משתמשים, מארחים, כתובות IP, יישומים וכו '). הניתוח הוא על פני ציר הזמן. באמצעות טכניקות שונות ויכולות של שפת מכונה, סנטינל יכולה לזהות פעילות חריגה ולעזור לך לקבוע אם נכס נפגע. לא רק זאת, אלא שהוא גם יכול להבין את הרגישות היחסית של נכסים מסוימים, לזהות קבוצות עמיתים של נכסים ולהעריך את ההשפעה הפוטנציאלית של כל נכס נתון שנפרץ ("רדיוס הפיצוץ" שלו). חמושים במידע זה, תוכלו לתעדף ביעילות את החקירה ואת הטיפול באירועים.

ניתוח מונחה אבטחה

מיקרוסופט אימצה את הפרדיגמה של גרטנר לפתרונות UEBA, מיקרוסופט סנטינל מספקת גישה של "מחוץ פנימה", המבוססת על שלוש מסגרות התייחסות:

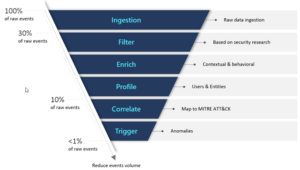

מקרי השימוש: תיעדוף של וקטורים ותרחישים רלוונטיים לתקיפה המבוססים על מחקר אבטחה התואם את מסגרת טקטיקות ה- MITRE ATT&CK של טקטיקות, טכניקות ותת-טכניקות המציבות ישויות שונות כקורבנות (על בסיס היסטוריה), Microsoft Sentinel מתמקדת באופן ספציפי ביומני הרישום החשובים ביותר שכל מקור נתונים יכול לספק.

מקורות נתונים: תמיכה במקורות נתונים של Azure , Microsoft Sentinel בוחרת את מקורות הנתונים של ספקים חיצוניים כדי לספק נתונים התואמים לתרחישי האיומים שלנו.

ניתוח נתונים: Microsoft Sentinel משתמשת באלגוריתמים של שפת מכונה (ML) ומזהה פעילויות חריגות המציגות ראיות בצורה ברורה ותמציתית בצורה של העשרות הקישוריות.

Microsoft Sentinel מציג ממצאים המסייעים למנתחי האבטחה של הארגון לקבל הבנה ברורה של פעילויות חריגות בהקשר, ובהשוואה לפרופיל הבסיסי של המשתמש. פעולות המבוצעות על ידי משתמש (או מארח, או כתובת) מוערכות באופן הקשרי, כאשר תוצאה "אמיתית" מצביעה על אנומליה מזוהה:

- במיקומים גיאוגרפיים, מכשירים וסביבות שונות.

- על פני אופק זמן ותדר (בהשוואה להיסטוריה של המשתמש עצמו).

- בהשוואה להתנהגות של עמיתים.

- בהשוואה להתנהגות הארגון.

הצגת מידע אודות אופן הפעולה של ישות

דף אופן הפעולה של ישות מאפשר לך לחפש ישויות או לבחור מתוך רשימת הישויות שכבר מוצגות. לאחר הבחירה, הדף 'ישות' מוצג עם מידע וציר זמן של התראות ופעילויות

גרף חקירת האירוע כולל אפשרות לתובנות. תובנות אלו מציגות מידע מנתוני ההתנהגות של הישות.

כיצד להשתמש בדפי ישות

דפי ישויות מתוכננים להיות חלק מתרחישי שימוש מרובים, וניתן לגשת אליהם מניהול אירועים, מגרף החקירה, מסימניות או ישירות מדף חיפוש הישויות תחת ניתוח אופן פעולה של ישויות בתפריט הראשי של Microsoft Sentinel.